徐令予博客

考槃在澗,碩人之寬。獨寐寤言,永矢弗諼。考槃在阿,碩人之薖。獨寐寤歌,永矢弗過。考槃在陸,碩人之軸。獨寐寤宿,永矢弗告。作者:徐令予

最近美國國家安全局 NSA 再次重申,在高度機密的國家安全係統 (NSS) 中不得使用量子通信QKD。QKD 被 NSA 正式判處死刑是在去年的年底,NSA 這次的舉動更像是對 QKD 的屍體又補上了一槍。

後量子網絡安全資源

簡而言之,NSA 的觀點就是二句話:

- 支持後量子密碼技術 PQC;

- 否決量子通信 QKD。

全文直譯如下:

美國國家安全局網絡安全部門在後量子密碼 PQC 上的立場

應我們國家安全係統 (NSS) 合作夥伴的要求,NSA 網絡安全部門被要求分享其對 NIST 選定的後量子密碼算法 PQC 的看法[1]。公開分享我們的分析和觀點是 NSA 在努力保護 NSS 安全的過程中更加透明的一個重要組成部分。我們感謝 NIST 在推進後量子密碼學的評估和部署中所做的一切努力,這對我們國家的國防至關重要。

NSA 已經審查了這些 PQC 方案的安全分析和性能特征,我們對那些強烈依賴於經過充分研究的數學問題的基於格理論的加密方案和某些特殊的基於哈希的簽名算法充滿信心。

美國國家安全局網絡安全部門在量子密鑰分發 QKD 和量子密碼 上的立場

量子密鑰分發 QKD 利用量子力學的獨特屬性,使用特殊技術生成和分發加密密鑰。量子密碼術使用相同的物理原理和類似的技術通過專用通信鏈路進行通信。

NSA 繼續評估加密解決方案,以確保國家安全係統中數據的傳輸安全。除非克服以下限製,否則 NSA 不建議使用量子密鑰分發和量子密碼術來保護國家安全係統 (NSS) 中的數據傳輸。

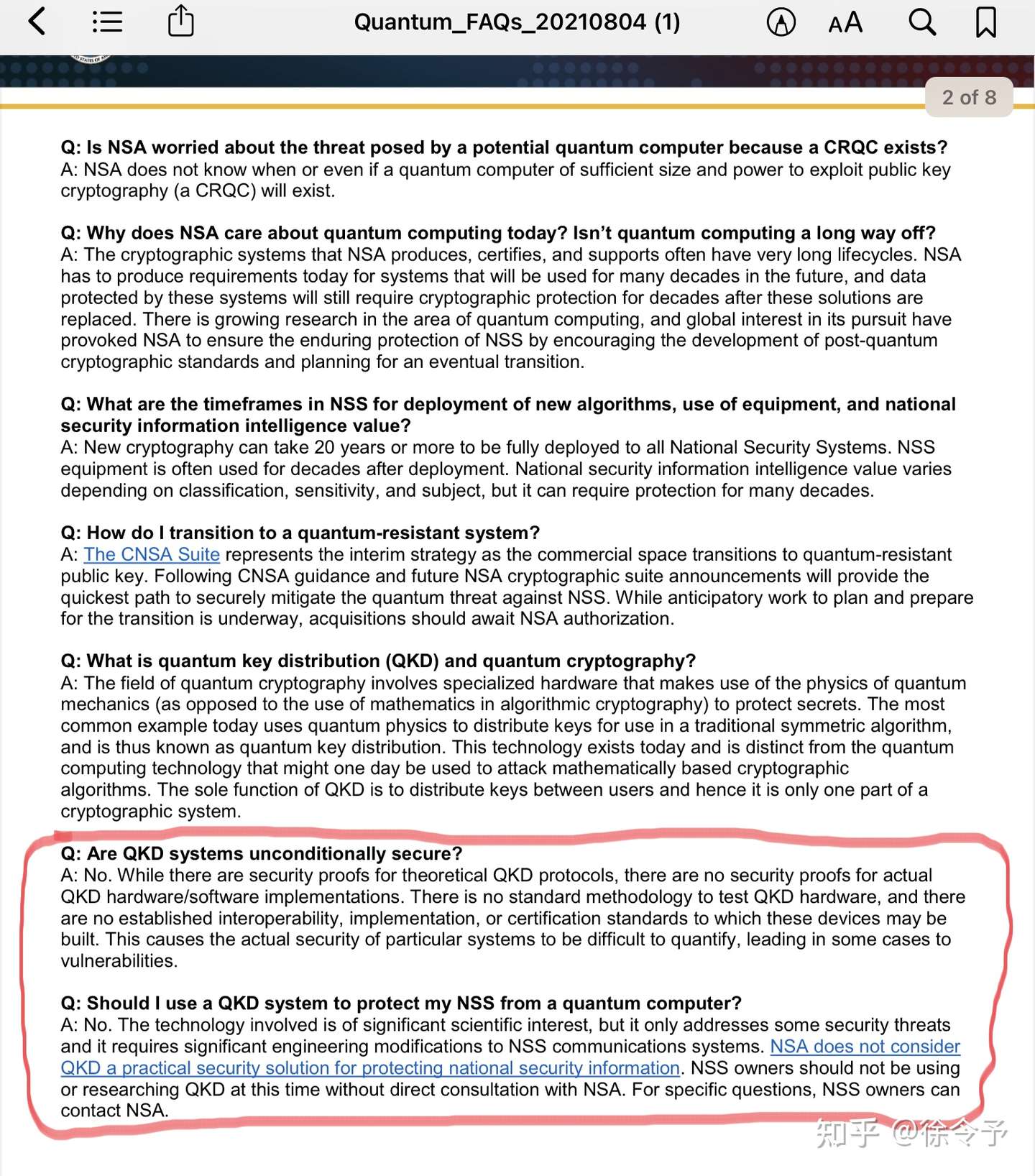

美國國家安全局關於量子計算機和後量子密碼 PQC 常見問題解答

NSA 明確告知:

- QKD是無條件安全的嗎?NO!

- 應該使用QKD嗎?NO!

全文直譯如下:

問:QKD 係統是無條件安全的嗎?

答:沒有。雖然 QKD 理論模型有安全證明,但是實際上 QKD 硬件/軟件沒有安全證明。沒有測試 QKD 硬件的標準方法,也沒有建立這些設備的互換、實施或認證標準。這使得特定係統的實際安全性難以量化,在某些情況下會導致漏洞。

問:我應該使用 QKD 係統來保護我的國家安全係統 (NSS) 免受量子計算機的攻擊嗎?

答:不可以。QKD涉及的技術具有重大的科學意義,但它僅涉及某些安全威脅,並且又需要對 NSS 通信係統進行重大工程修改。 NSA 不認為 QKD 是保護國家機密信息的可實用的安全解決方案。未經 NSA 直接谘詢,NSS 所有者目前不應使用或研究 QKD。對於具體問題,NSS 所有者可以聯係 NSA。

更多的問與答可參閱[2]。

美國國家安全局對量子通信作出新的表態後,得到了相關領域專家學者的正麵反應。請看推特上的一個截圖。

Nigel Smart:這不僅是美國國家安全局NSA否定QKD,所有嚴肅認真的密碼學家都持有相同的觀點。

Steve Weis: 我很高興美國國家安全局在“關於量子計算機和後量子密碼 PQC 常見問題解答”中否決了沒有實用性的QKD。仍然有那麽幾個公司還在推銷他們的一無用處的QKD產品。

請注意,Nigel Smart 曾擔任世界密碼協會副主席,是密碼界公認的頂級大師。

我認識的幾位學者給我的電郵中也表達了相同的觀點,請閱讀參考資料[3]。

去年年底,美國安全局對QKD的判決書發布後,中國信息學會首先就是通過舉報企圖封殺消息的傳播,失敗後他們再生“偷梁換柱”之計,在NSA報告的翻譯上玩弄文字遊戲,他們竟然對 NSA 原文中的關鍵結論作了刪除或者篡改。請注意,他們刪除和篡改的地方不是一處而是多處,不是隨意而是非常的精準。由此可知,他們非常清楚 QKD 的要害問題在哪裏,我一直希望他們僅僅是無知,但現在的情況更讓人擔心,“如果一個人墮落到宣傳自己根本不相信的東西的時候,他已經做好了幹一切壞事的準備。”

所謂的“中國信息協會量子信息分會”隻是一個民間的行業團體,他們與科大國盾量子的關係路人皆知,隻要看看這個協會報告中的第一作者和致謝名單中都是何方神聖就一清二楚了。一個企業披上一件帶有“中國”字樣的馬甲,真以為自己就有資格代表國家與美國安全局爭奪量子通信的話語權,實在有點滑稽可笑。

在中國,與美國安全局具有等同地位的是中國國家密碼管理局,美國安全局關於量子通信工程的政策發布後,中國密碼管理局沒有評論、一言不發,沒有態度其實也是一種態度,此時無聲勝有聲。說什麽不重要,重要的是幹什麽或者不幹什麽,量子通信國家幹線的工地上靜悄悄,一切盡在不言中。

對於美國國家安全局這次新的表態,不知中科大量子通信團隊的某些領頭人又會作出什麽反應,希望別再鬧出笑話了,讓我們拭目以待吧!

參考資料

[1] 後量子網絡安全資源

https://www.nsa.gov/what-we-do/cybersecurity/post-quantum-cybersecurity-resources/

[2] 美國國家安全局關於量子計算和後量子密碼 PQC 常見問題解答

https://media.defense.gov/2021/Aug/04/2002821837/-1/-1/1/Quantum_FAQs_20210804.PDF

[3] 電郵資料摘錄

Hi Lingyu,

The last quoted link provides a good one-page summary on why QKD is not going to be used. But most of the reasons were known since day 1. Even the practical implementation loopholes were known for 12 years. I suppose the only recent change is that PQC gets standardized, which I predicted would be the last straw in killing off QKD. I suppose you would translate that page to Chinese and try to spread it in China.

Research physicists (as a community but of course not individually) do not understand engineering requirements and do not understand cryptography, and keep hyping QKD as a matter of fashion. The responsible people should know that quantum computation is similar in many ways.

Cheers,

H*****

Dear Lingyu and H*****

On the matter of QKDs, I rather still wonder why QKD researchers had not discussed with researchers on computational cryptography. At least some of them did as I cited in my slideshow, and concluded that combining QKD with non-ITS authentications would never make the system ITS.

although they still call an ad hoc solution that they combine QKDs with PQC.

Attacks on quantum key distribution protocols that employ non-ITS authentication (2015)

https://link.springer.com/article/10.1007%2Fs11128-015-1160-4

Best regards,