2021 (63)

作者:徐令予

網絡名言:“你永遠不知道網絡的對麵是一個人還是一條狗!”

因此要安全通信,首先你得知道對方是誰,其次才是對話內容的保密,否則你很容易受到“中間人攻擊”,把私密主動送給攻擊方而渾然不知,結果是賠了夫人又折兵。

近日,炒得沸沸揚揚的明星吳某凡的緋聞就是一件“中間人攻擊”的經典案例。

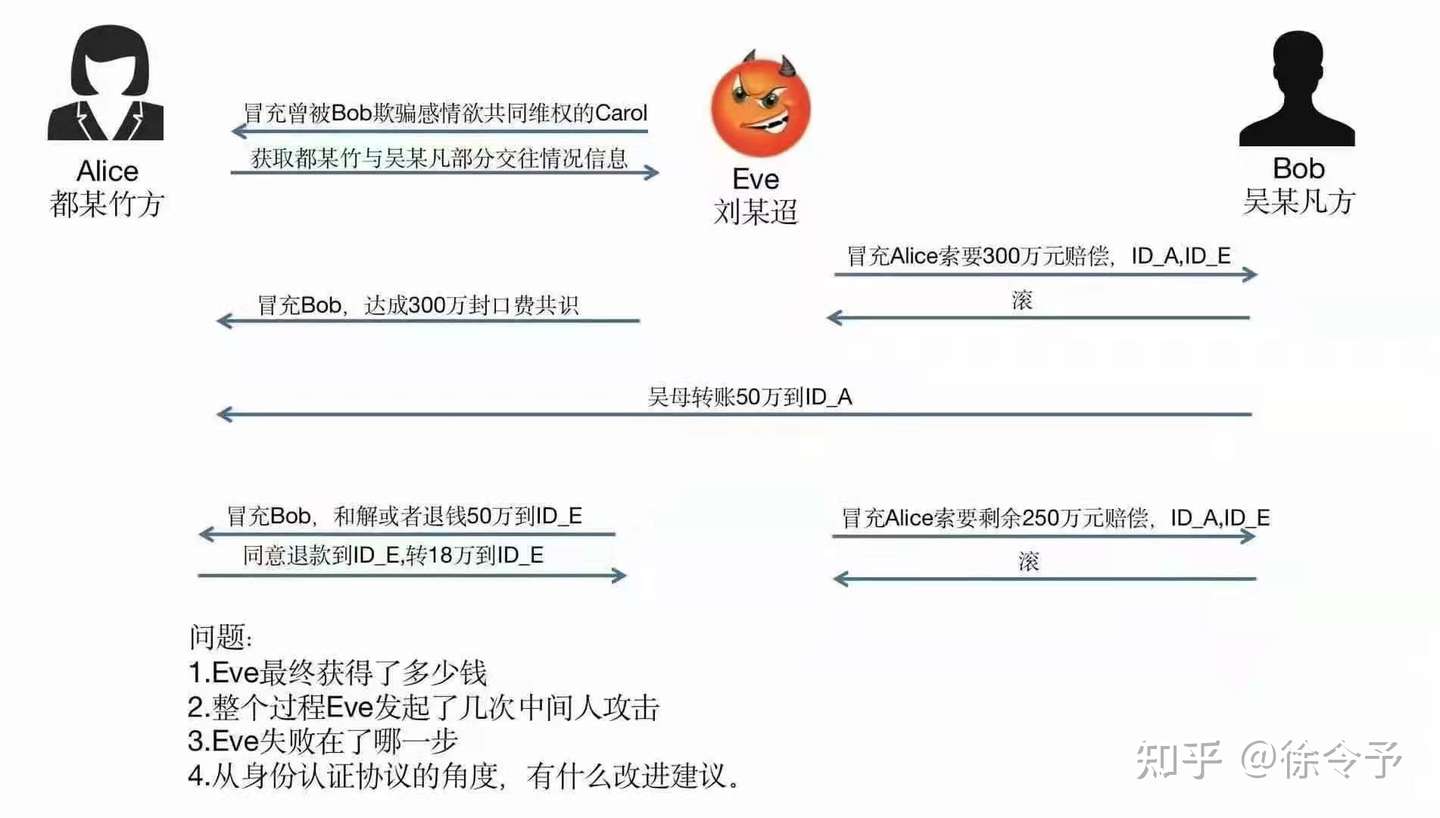

經查,2021年6月,犯罪嫌疑人劉某迢看到都某竹和吳某凡的網絡炒作信息後,遂產生冒充相關關係人對涉事雙方進行詐騙的想法。期間,劉某迢虛構女性身份,以曾被吳某凡欺騙感情欲共同維權的名義騙取都某竹的信任,使用昵稱為“DDX”微信號與都某竹聯係,獲取都某竹與吳某凡部分交往情況信息。7月10日,劉某迢利用獲取的信息冒用都某竹名義與吳某凡律師聯係,以雙方達成和解為名索要300萬元賠償,並將自己和都某竹的銀行賬戶一並發給吳某凡律師。同時,劉某迢使用“北京凡世文化傳媒”微信號,自稱係吳某凡律師,與都某竹協商達成300萬元的和解賠償,但雙方未簽署和解協議。

7月11日,吳某凡母親分兩次向都某竹賬戶轉賬50萬元。此後,未得到錢款的劉某迢繼續冒充都某竹,向吳某凡律師索要剩餘250萬元未遂。後又冒充吳某凡律師要求都某竹簽署和解協議,否則索回50萬元。都某竹同意退款後,劉某迢冒充吳某凡律師將本人的支付寶賬號提供給都某竹,都某竹陸續向該賬號轉賬18萬元。

這是一個典型的“中間人攻擊”案例。在通信過程中,如果彼此的真實身份無法確認,攻擊者可以在通信線路中間對甲方冒充乙方,同時對乙方冒充甲方。甲方與攻擊者之間、攻擊者與乙方之間協商得到二個密鑰,然後甲方把通信內容加密後傳送給了攻擊者,攻擊者用第一個密鑰解密獲得了全部通信內容,然後再把通信內容用第二個密鑰加密後傳送給乙方,乙方用密鑰解密得到通信內容。甲乙雙方還以為用密碼技術完成了安全的通信,誰知攻擊者在暗處偷笑:甲乙雙方傳遞的秘密“盡入吾彀中矣。”

由此可知,通信的安全性有著比私密性更高更強的要求,它不僅要求通信雙方傳送的內容不能被任何第三者知道,通信雙方還必須確認對方的真實身份,又稱為“身份認證”,這是防止“中間人攻擊”的必要手段。

所謂的量子通信(QKD)隻能分發一個共享密鑰,它其實隻是對稱加密技術中的一個子功能,因此QKD完全不具備為互聯網提供切實有效的身份認證和數字簽名的能力。量子通信用物理原理依靠硬件偏麵追求通信的私密性,誤以為通信的私密性就等於通信的安全性(其實QKD在私密性方麵也是有爭議的),從一開始就走入了歧途把自己帶入了深坑中。

因為量子通信缺失身份認證和數字簽名功能,所以量子通信在密鑰分發時很難避免“中間人攻擊”,隻要有一個初中文化程度的“劉某超”就可破解量子通信QKD。量子通信設備供應商竟然奢談要為高端客戶提供絕對通信安全,實在令人啼笑皆非。

2020年3月24日,隸屬於英國情報部門的國家網絡安全中心(NCSC)發布了一份白皮書。該白皮書明確否定了量子通信QKD的實用價值,否定的理由就在“身份認證”這個關鍵問題上。老謀深算的大英帝國情報機構對密碼係統的評估獨具慧眼,缺乏身份認證機製確實是量子通信工程化道路上難以逾越的鴻溝。