徐令予博客

考槃在澗,碩人之寬。獨寐寤言,永矢弗諼。考槃在阿,碩人之薖。獨寐寤歌,永矢弗過。考槃在陸,碩人之軸。獨寐寤宿,永矢弗告。量子通信工程走下神壇的原因與真相 (下篇)

作者:徐令予

下篇:量子通信工程的可行性分析

本文從量子通信(QKD)的基本原理出發,對量子通信工程化的可行性和實用性作出科學的分析判斷。

1984年,物理學家Bennett和密碼學家Brassard提出了利用“量子不可克隆定理”實現密鑰分發的方案,後稱BB84協議。協議就是完成通信或服務所必須遵循的基本規則和約定,BB84協議是中國已建或在建的所有量子通信工程的技術基礎。

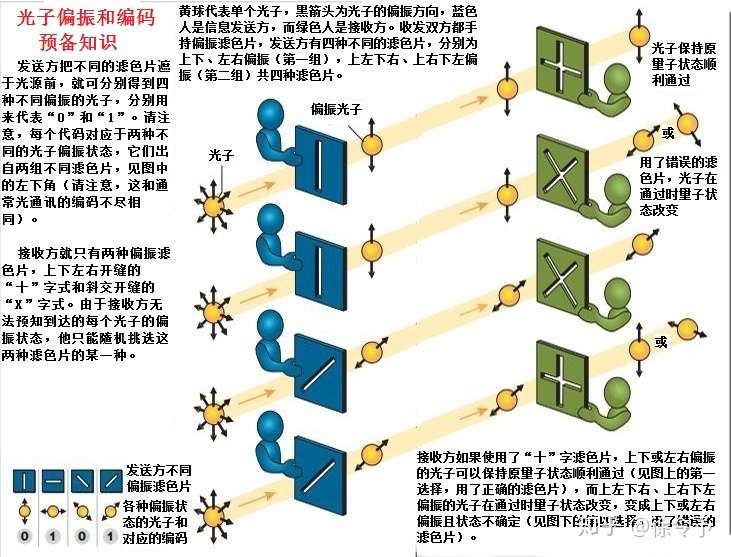

BB84協議與量子糾纏無關,它隻是利用光子的偏振態的不可克隆原則秘密地傳送密鑰。隻需對照下麵兩張示意圖並耐心地讀完相關的解說文字,對量子密鑰分發就不會再有神秘感。圖1是提供預備知識,圖2是QKD的原理圖,BB84協議的工作機製全在這張圖中。

圖中的小黃球代表單個光子,黑色箭頭代表光子的偏振方向,左邊藍色人是信息發送方,而綠色人是接收方。收發雙方都手持偏振濾色片,發送方有四種不同的濾色片,分別為上下、左右偏振(第一組)、上左下右、上右下左偏振(第二組)四種濾色片,發送方把不同的濾色片遮於單光子源前,就可分別得到四種不同偏振的光子,分別用來代表“0”和“1”。請注意,每個代碼對應於兩種不同的光子偏振狀態,它們出自兩組不同偏振濾色片(見圖1中的左下角,它和通常光通訊的編碼不盡相同)。接收方就隻有兩種偏振濾色片,上下左右開縫的“十”字式和斜交開縫的“X”字式。接收方如果使用了“十”字濾色片,上下或左右偏振的光子可以保持原量子狀態順利通過(見圖中上麵的第一選擇,接收方用了正確的濾色片),而上左下右、上右下左偏振的光子在通過時量子狀態改變,變成上下或左右偏振且狀態不確定(見圖中第四選擇,用了錯誤的濾色片)。接送方如果使用X字濾色片情況正好相反,見圖中第二選擇(錯誤)和第三選擇(正確)。

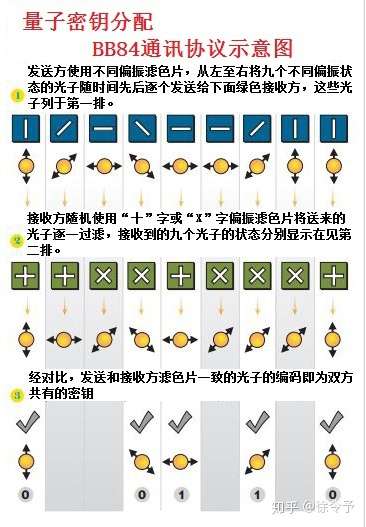

有了以上的預備知識,就不難理解QKD技術了。圖2第一橫排是發送方使用的不同偏振濾色片,從左至右將九個不同偏振狀態的光子隨時間先後逐個發送給下麵綠色接收方,這些光子列於第二排。由於接收方無法預知到達的每個光子的偏振狀態,他隻能隨機挑選使用“十”字或“X”字偏振濾色片將送達的光子逐一過濾,見第三排,接收到的九個光子的狀態顯示在第四排。

這裏是密鑰(Key)產生的關鍵步驟:接收方通過公開信道(電子郵件或電話)把自己使用的偏振濾色片的序列告知發送方,發送方把接收方濾色片的序列與自己使用的序列逐一對照,然後告知接收方哪幾次用了正確的濾色片(打勾??的1,4,5,7,9)。對應於這些用了正確濾色片後接收到的光子狀態的代碼是:00110,接發雙方對此都心知肚明、毫無疑義,這組代碼就是它們兩人共享的密鑰。

為什麽第三者不可能截獲這個密鑰呢?假設竊密者在公開信道上得知了接送方使用的偏振濾色片序列,也知道了發送方的確認信息(打勾??的1,4,5,7,9),但是竊密者依舊無法確認密鑰序列。譬如對第一列,竊密者知道接收方用的是“十”字濾色片,而且發送方確認是對的,但這可能對應於上下或左右偏振的兩種不同的光子,它們分別代表的是“1”或“0”,當然發送和接收的雙方對“1”還是“0”的認定不存在問題,而竊密者無法在公開信道上獲取確定值。

竊密者如真要確認的話,必須在光子傳送途中插入偏振濾色片進行觀察,但它又無法事先知道應該使用“十”還是“X”濾色片,一旦使用錯誤濾色片,光子狀態改變,竊密的行為立即暴露。再以第一列光子為例,如果竊密者在接收端前插入“X”濾色片,光子偏振狀態可能改變成上右下左的斜偏振,接收方仍使用“十”濾色片,得到左右偏振光子,經確認後此位變成“1”。結果通信雙方的密鑰在第一位不一致,這種出錯經過奇偶校驗核對非常容易發現和糾正。通常的做法是通信雙方交換很長的光子序列,得到確認的密鑰後分段使用奇偶校驗核對,隻要出錯,無論是技術誤差、信號幹擾還是被人竊聽,一律整段予以刪除,防止密鑰被竊。

BB84協議分發的密鑰的每一位是依靠單個光子的量子偏振態傳送的,竊密者企圖截獲並複製單個光子的量子狀態而不被察覺原則上是不可能的,這是由“量子不可克隆定理”決定的。“量子不可克隆定理”(No-Cloning Theorem)是“海森堡測不準原理”的推論,即對任意一個未知的量子態進行完全相同的複製是不可實現的,因為複製的前提是測量,而測量必然會改變該量子的狀態。所以BB84協議分發的密鑰具有較強的保密性。

BB84協議雖在理論上具有較強的保密性,但為此也付出了沉重的代價。首先,該方案要求使用理想的單光子源和單光子探測器;其次,在分發密鑰的整個過程中通信雙方必須建立直接並持續相連的量子信道;更令人糾結的是該方案很難分辨出幹涉信號和竊密行為之間的區別,隻要受到任何輕微幹涉必須放棄密鑰分發過程。“量子通信”使用的BB84協議就是溫室?房中弱不經風的林妹妹,心比天高命比紙薄。說到底,BB84協議就是一個物理實驗示範方案。

量子通信要從實驗室走向工程化的征途上有以下四條難以跨越的鴻溝:

一)量子通信技術困境之一:極低的成碼率

理想單光子源價格太過昂貴,是BB84協議走向實用的不可承受之重。BB84的升級版“誘騙態量子密鑰分發”放棄了單光子方案改用微弱激光,但是密鑰的傳輸仍然依靠數量極其有限的光子,通信過程中有效信號太弱的本質沒有什麽改變。

眾所周知,任何通信環境中都有噪聲汙染。在具有噪聲環境中保證信號傳遞的準確無誤的對策很簡單,要想在嘈雜的酒吧裏與人交談,無非就是“放開嗓門加大音量”或是“放慢語速不斷重複”這兩個辦法,研究數據最大傳輸速率的香農定律講的就是這個道理。在量子密鑰分發中量子信號太弱,所以“放慢語速不斷重複”就成了唯一可選項,用專業術語來描述,就是QKD的成碼率極低。

密鑰分發的成碼率是單位時間內生成有效的共享密鑰總位數。成碼率是密鑰分發最重要的技術指標,它反應了密鑰分發的效率,也決定了該技術的應用範圍。目前QKD在百公裏距離上的成碼率僅為Kbps量級,而目前光纖數據通信速率可達Tbps量級,兩者相差了9個數量級,也就是十億倍!

而所謂絕對安全的“量子通信“又必須要求“密鑰與明文等長”和“一次一密”,也就是說QKD的成碼率必須不低於光纖的數據通信速率。由此可知,蝸牛般低速的成碼率使得量子通信要為現代化通信保駕護航永遠隻能是不切實際的幻想。如果強製使用量子通信,其結果必然把目前的通信速度至少降低千萬倍!

二)量子通信技術困境之二:不能與互聯網兼容

QKD的基礎是美國科學家在1984年製定的BB84協議,BB84是前互聯網時代留下的技術活化石。這種點到點的密鑰分發技術要求在通信雙方之間建立一條被雙方獨占的直接的物理通路,這種通信方式隻能使用電路交換協議(Circuit Switching)組網。但是構建現代互聯網的基礎是分組交換協議(Packet Switching ),電路交換協議與分組交換協議從基礎原理上水火不容,這就從根本上斷絕了QKD組成現代通信網絡與互聯網兼容的可能性,它為互聯網通信安全提供有效的服務也就無從談起。這是京滬量子通信幹線工程至今未有廣泛應用的一個根本原因。

三)量子通信技術困境之三:極不安全的可信中繼站

由於光纖中的損耗使得光子的傳輸距離很有限,而QKD是依賴光子的量子特性傳遞密鑰,在QKD的傳輸信道中又不能使用放大器,這就決定了QKD的有效距離僅為百公裏左右,超過這個界限QKD的成碼率和安全性能將更為糟糕難堪。所以在北京和上海之間是無法通過光纖直接進行遠程量子密鑰分發的。

可信中繼站就是為了解決遠程量子密鑰分發的一個無奈的舉措。在京滬量子通信幹線的沿途設立幾十個中繼站,每兩個中繼站之間的距離不超過一百公裏,然後讓所有相鄰的兩個中繼站之間作QKD協商出N個不同的密鑰。在所有相鄰的中繼站之間都有了一個共享密鑰之後,再依賴傳統對稱加密技術和傳統線路把真正要傳遞的密鑰在相鄰的每兩個中繼站之間反複地加密解密,把密鑰從上海一路護送到北京。

密鑰在兩個中繼站之間是以量子狀態傳遞的,中間竊聽可以被發現,但是密鑰到達每個可信中繼站後是以傳統電信號的明文格式存在的。換言之,密鑰從上海送往北京的一路上被反複穿衣脫衣(即加密解密)三十多次,它們在中繼站裏是完全是裸奔的。而這些中繼站裏對密鑰進行處理和存貯的計算機又是必須聯網的,QKD竊聽必被察覺的原理不適用中繼站內部,這就帶來極為嚴重的安全隱患。

京滬量子通信幹線的30多個可信中繼站全都可能成為黑客的攻擊目標,而且隻需突破一點,全線立即崩潰。黑客既可利用這些中繼站的計算機係統的安全漏洞發起攻擊,也可在中繼站的上百個工作人員中尋找突破口。黑客通過以上手段竊取密鑰比直接破解密碼要容易得多,所以京滬量子通信幹線的安全性遠低於傳統加密通信幹線。

麵對量子通信中繼站的嚴重安全隱患,工程的推動者隻能依靠人力對中繼站采取日以繼夜嚴防死守的下下策,還美其名曰:物理隔離。如果物理隔離可保萬無一失。那麽又要密碼係統何用?使用物理隔離的中繼站就稱為“可信中繼站”,請注意,這個“可信”是量子通信工程建設方定義的,至於量子通信項目的使用者和國家密碼管理局認為可信還是不可信,那又是另一回事了。

四)量子通信技術困境之四:缺失身份認證機製,無法抵?“中間人攻擊”

網絡名言:“你永遠不知道網絡的對麵是一個人還是一條狗!”因此安全通信的前提是你得知道對方是誰,其次才是對話內容的保密,否則就等於主動送上秘密,這是常識。

量子通信(QKD)為甲乙雙方分發密鑰的過程中,如果彼此的真實身份無法確認,攻擊者可以在通信線路中間對甲方冒充乙方,同時對乙方冒充甲方。甲方與攻擊者之間、攻擊者與乙方之間照樣可以順利協商得到二個密鑰,然後甲方把通信內容加密後傳送給了攻擊者,攻擊者用第一個密鑰解密獲得了全部通信內容,然後再把通信內容用第二個密鑰加密後傳送給乙方,乙方用密鑰解密得到通信內容。甲乙雙方還以為依靠量子通信完成了絕對安全的通信,誰知攻擊者在暗處偷笑:量子通信傳遞的秘密“盡入吾彀中矣。”

以上就是典型的“中間人攻擊”實例,由此可見通信的安全性有著比私密性更高更強的要求,它不僅要求通信雙方傳送的內容不能被任何第三者知道,還要確認收發方各自的真實身份,同時還要確保通信內容的完整性和不可篡改性。

傳統密碼係統依靠數字證書和數字簽名來保證文件傳送過程中的不可扺賴性和不可篡改性,從而杜絕“中間人攻擊”。公鑰加密技術由於巧妙地運用了“公鑰”和“私鑰”這樣一對密鑰,為通信過程中的身份認證和數字簽名提供了靈活有效的解決方案。

雖然理論上對稱加密技術在某些特定場合也可提供身份認證的功能,但是在今天的互聯網通信環境中,隻有一個共享密鑰的對稱加密技術作身份認證和數字簽名是不可想像的。

所謂的量子通信(QKD)隻能分發一個共享密鑰,它其實隻是對稱加密技術中的一個子功能,因此量子通信完全不具備為互聯網提供切實有效的身份認證和數字簽名的能力。量子通信用物理原理依靠硬件偏麵追求通信的私密性,誤以為通信的私密性就等於通信的安全性(其實QKD在私密性方麵也是有爭議的),從一開始就走入了歧途把自己帶入了深坑中。

由於量子通信本身缺失身份認證和數字簽名功能,量子通信在密鑰分發時為了防禦“中間人”攻擊,在它的量子通道和傳統檢驗通道上都必須依賴傳統密碼作身份認證,被吹噓得神乎其神的量子通信其實更像是泥菩薩過河—自身難保。眾所周知,一個係統的總體安全水平是被係統中的短板決定的,無論量子通信中的量子密鑰分發部分有多私密,隻要它離不開傳統密碼,那麽量子通信係統的總體安全性就絕不可能超越傳統密碼係統,

更可悲的是量子通信這個泥菩薩要過河,傳統密碼技術恐怕也救不了它。因為量子通信QKD分發密鑰是一個時間很長的連續過程,而“中間人攻擊”可能隨時隨地發生,在這種狀況下,無論用何種方法作嚴格的身份認證都是不可完成的任務。

2020年3月24日,隸屬於英國情報部門的國家網絡安全中心(NCSC)發布了一份白皮書。該白皮書明確否定了量子通信QKD的實用價值,否定的理由就在“身份認證”這個關鍵問題上。老謀深算的大英帝國情報機構對密碼係統的評估獨具慧眼,缺乏身份認證機製確實是量子通信工程化道路上難以逾越的鴻溝。

有必要強調指出,以上四大技術困境都是被量子密鑰分發的BB84物理原理所決定了的,單靠工程技術的進步是極難取得實質性的改變。麵對上述四大技術困境,正確的方法應審時度勢,靜下心來加強基礎研究,應該考慮揚棄三十多年前IBM的BB84協議,尋找量子通信的全新模式。可惜中國的量子通信團隊反其道而行之,非要吊在BB84這棵枯樹上,把技術上不成熟又毫無使用價值的BB84協議包裝成為工程項目,完全置工程的實用性、可行性、必要性和經濟效益於不顧,實屬罕見。

為了掩蓋量子通信的四大技術困境,就轉移視線泡製了兩個神話故事。1)“量子通信的無條件安全性是可以用數學證明的”;2)“隻有量子通信可以拯救公鑰密碼危機。”

這兩個神話故事就成了對付量子通信批評質疑的擋箭牌。神話故事背後的潛台詞就是:雖然量子通信工程有許多技術障礙,但它是無條件絕對安全的,“一好遮百醜”,所有的技術缺陷隻能將就吧;雖然量子通信並不具備工程建設的可行性,但傳統密碼的天空都要塌了,甭多想了不惜代價先上工程再說吧。

以上兩個神話故事成了某些人對抗量子通信批評質疑的護身符,也是他們陷入量子通信建設泥潭後手握的最後兩根救命稻草。這兩個神話誤導了許多人、也欺騙了很長時間,現在該是揭露其真相的時候了。

五)量子通信神話之一:量子通信的無條件安全性可以用數學證明

眾所周知,傳統密碼係統基於數學原理,而量子通信是基於物理原理。“量子通信專家”反複宣稱:基於數學原理的傳統密碼的絕對安全性是無法用數學證明的,但是基於物理原理的量子通信的絕對安全性卻是可以用數學證明的。能編造出這樣離奇的謊言大概也算是創新吧。

“量子通信的無條件安全性是可以用數學證明的”實際上來自兩個完全獨立的命題:“量子通信的物理過程可以抽象出一個數學模型”,“量子通信的數學模型的無條件安全性是可以用數學證明的”。而“量子通信的無條件安全性是可以用數學證明的”是由前兩個命題拚湊出來的一個新命題,它不是三段論邏輯推演的結果,即使前兩個命題都是真命題,也不能保證這個新命題就是真命題。

舉個例子,氣象專家把大氣運動過程抽象出一個數學模型,然後利用大型電子計算機求解數學模型中的動力學方程組來製作天氣預報。這幾十年來,數學建模做得盡善盡美,電子計算機求解方程組的精度要多高可以有多高,但是誰也不會認為天氣預報是絕對正確的。從技術水平和成熟程度上來看,量子通信的數學建模和建模後的數值分析的二個方麵都較氣象預報差之甚遠,因此“量子通信的無條件安全性是可以用數學證明的”隻能是個偽命題。

事實上到目前為止,“量子通信數學模型的無條件安全性是可以用數學證明的”命題的真實性也一直有爭議的,隻需查查有關量子通信安全性證明的論文就一清二楚了[5][6]。退一萬步,即使量子通信的抽象數學模型將來被證明是無條件安全的,也不能證明量子通信真實的物理過程是無條件絕對安全的,因為數學模型不等於真實的物理過程。無論數學模型做得多完美,它隻可能是真實世界部分的和近似的反映,對模型的任何分析和證明隻能是真實世界特性的近似結果。

通過QKD取得共享密鑰的全過程不單純是量子力學過程,所以量子力學的不可克隆原理無法保證通過QKD獲得的密鑰具有絕對的私密性,QKD也不能保證分發的密鑰是真隨機數,因而使用QKD得到密鑰作加密就存在被第三方破解的風險。更可笑的是量子通信推動者錯誤地把寶都壓在了通信的保密性上,殊不知,通信的保密性、真實性、完整性、和可用性共同保證了通信的安全,它們是不可分割的集體。量子通信不僅在理論上無法保證通信的絕對保密性,它對保證通信的真實性、完整性、和可用性等方麵更是捉襟見肘、無能為力。“量子通信在理論上是無條件安全的”這句話聽上去更像是一種諷刺。

六)量子通信神話之二:QKD可以拯救公鑰密碼危機

第二個神話編造了如下一個故事:傳統公鑰密碼的安全性無法得到證明,更可怕的是,當量子計算機進入實用階段後,公鑰密碼會被輕易破解,這將導致通信係統的災難。敵對勢力甚至現在可能就在收集那些依靠公鑰密碼保護的文件,等待量子計算機出來後將逐一破解,因此不顧一切地投入量子通信建設是情有可原的。

利用量子計算機在基礎研究中的一些成果,宣傳量子計算機可以輕易地破解公鑰密碼,這已經太誇張了,同時又把量子通信工程打扮成拯救公鑰密碼危機的白馬王子,那更是錯得離譜。

事實上,能夠破解1024位字長公鑰密碼的量子計算機如果真能造出來的話,那也是在遙遠的將來。公鑰密碼遠不是想像中那樣的脆弱,抗量子攻擊的公鑰密碼算法(PQC)的研究已經取得實質性成果,新一代的量子計算機無法破解的公鑰密碼算法產品已經投入測試階段,公鑰密碼無需英雄救美。

把量子通信打扮成拯救公鑰密碼危機的白馬王子更是自作多情、不自量力。量子通信工程沒有自己的密碼算法,它隻能為確定的“熟人”之間分發一個共享密鑰,本質上僅是對稱密碼中的一個子功能。如果把公鑰密碼比作智能手機,那麽量子通信工程頂多隻能算作固定座機電話。認為固定座機可以代替智能手機的想象力實在也太豐富了。

西方有這樣一句諺語:“Be careful what you wish for, it might just come true”(許願要小心,預想成真並非是好事。)我勸量子通信的推動者就不要再天天咀咒公鑰密碼了,如果有一天公鑰密碼真的崩潰了,量子通信才真正臉麵掃地走到盡頭了。因為到那時人們恍然大悟量子通信原來是百無一用的銀樣蠟槍頭。

“量子通信的無條件安全性是可以用數學證明的”、“隻有量子通信可以拯救公鑰密碼危機”是兩個毫無科學根據的神話故事,“極低的成碼率”、“不能與互聯網兼容”、“極不安全的可信中繼站”和“缺失身份認證機製”是量子通信工程無法逾越的四座大山。編造和宣傳這兩個虛假的神話故事目的是為了掩蓋量子通信麵臨的實實在在難以解決的工程困境。虛假的神話故事與真實的工程困境是硬幣的兩麵。量子通信麵臨的工程困境越是殘酷真實,走入歧途的工程推動者越發需要依賴虛幻的神話去掩蓋自己的窘態;神話故事越是虛假離奇,隻能說明故事的編導者麵對的困境太真實太嚴酷了,他們除了意淫沒有任何其它的對策。

“假作真時真亦假,騙的多是吃瓜人。”京滬量子通信工程完工已有二年,上述四大技術困境一個也沒有得到解決,量子通信工程的現在隻剩下各級政府買單了。工程投資的費用就不去說它了,現在估計連日常運營維護都無法自理。

工程項目都是效益為王,用戶說了算。京滬量子通信工程建成開通已經整整二年過去了,經濟效益和用戶體驗揭示了問題的本質,在這些鐵的事實麵前一切文字也許是多餘的。

“言者諄諄、聽者藐藐”,筆者從不奢望能勸醒某些裝睡的人。“我們堅持做一件事情,並不是因為這樣做一定會有什麽效果,而是堅信這樣做是對的。”隻要有讀者能從本文的科普中有所收獲和感悟,筆者就心滿意足了。

參考文獻

[5] Security of Quantum Key Distribution

Security of Quantum Key Distribution

[6] A Correct Security Evaluation of Quantum Key Distribution

https://www.tamagawa.jp/en/research/quantum/bulletin/pdf/Tamagawa.Vol.4-1.pdf