徐令予博客

考槃在澗,碩人之寬。獨寐寤言,永矢弗諼。考槃在阿,碩人之薖。獨寐寤歌,永矢弗過。考槃在陸,碩人之軸。獨寐寤宿,永矢弗告。作者:徐令予

世上隻有兩支筆,一支揭示事實真相,一支粉飾彌天大謊。

在2021年辭舊迎新之際,量子通信工程何去何從引起了業界的關注。

- 2020-11-18 美國國家安全局NSA發表了關於量子通信QKD的政策報告,這份報告其實就是QKD工程的死亡判決書;

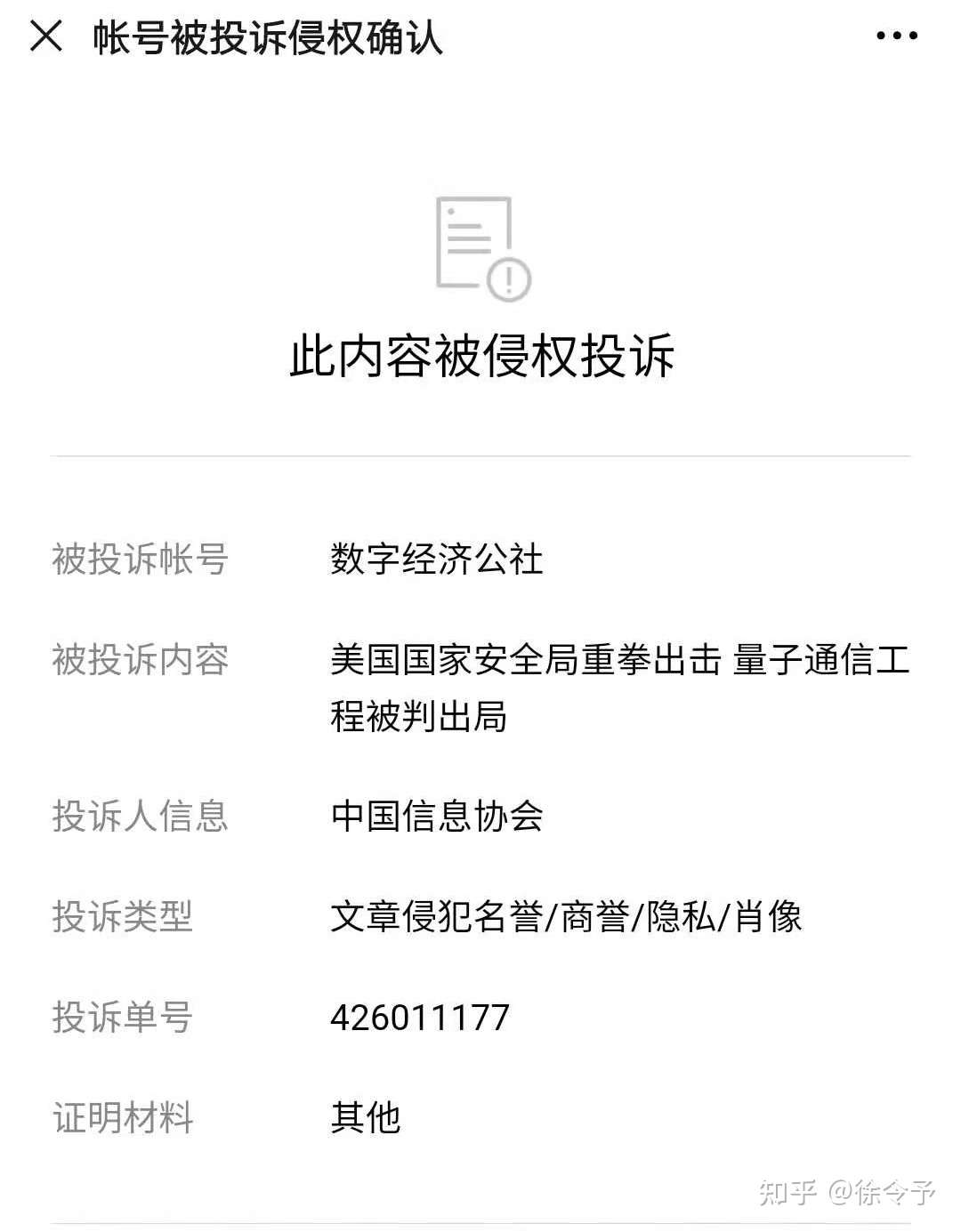

- 2021-1-3 NSA報告由徐令予翻譯後介紹到國內,很遺憾,該文章24小時內被舉報並迅速從公眾號上刪除,舉報單位是“中國信息協會”;

- 2021-1-26 中國信息協會量子信息分會發布《量子密鑰分發的技術挑戰及應對分析》報告,大概可以算是對NSA死亡判決的申訴書吧;

- 2021-2-4 李紅雨老師發文:應對量子通信的技術挑戰,中國信息協會搞錯在哪?

美國安全局對QKD的判決書發布後,中國信息學會首先就是通過舉報企圖封殺消息的傳播,失效後他們再生“偷梁換柱”之計,在NSA報告的翻譯上玩弄文字遊戲偷換概念混淆是非。

所謂的“中國信息協會量子信息分會”隻是一個民間的行業團體,他們與科大國盾量子的關係路人皆知,隻要看看這個協會報告中的第一作者和致謝名單中都是何方神聖就一清二楚了。一個企業披上一件帶有“中國”字樣的馬甲,真以為自己就有資格代表國家與美國安全局爭奪量子通信的話語權,實在有點滑稽可笑。

在中國,與美國安全局具有相當地位的機構是中國國家密碼管理局,美國安全局關於量子通信工程的政策發布後,中國密碼管理局沒有評論、一言不發,沒有態度其實也是一種態度,此時無聲勝有聲。說什麽不重要,重要的是幹什麽或者不幹什麽,隻要看看量子通信國家幹線目前的開工狀況就一清二楚了。

當然在科技領域誰都可以說話,唯一的要求是說真話實話。但是中國信息協會量子信息分會在回應的文件中,竟然對 NSA 原文中的關鍵結論作了刪除或者篡改。請注意,他們刪除和篡改的地方不是一處而是多處,不是隨意而是非常的精準。由此可知,他們非常清楚 QKD 的要害問題在哪裏,我一直希望他們僅僅是無知,但現在的情況更讓人擔心,“如果一個人墮落到宣傳自己根本不相信的東西的時候,他已經做好了幹一切壞事的準備。”

這份協會報告雖然謊話連篇,但也並非一無是處。仔細對照原文和協會的譯文對於加深理解美國安全局的報告極有助益,凡是被協會故意遺漏、篡改或者歪曲的地方其實都是 QKD 的軟肋,都是 QKD 工程中難以克服的障礙。從這個角度看,這份協會報告不失為一份絕佳的反麵教材。

強烈推薦閱讀李紅雨老師的文章:應對量子通信的技術挑戰,中國信息協會搞錯在哪?但是該文比較長,我這裏作了個精簡版與讀者們分享。

1) 量子密鑰分發隻是部分解決方案

- 原文:QKD generates keying material for an encryption algorithm that provides confidentiality. Such keying material could also be used in symmetric key cryptographic algorithms to provide integrity and authentication if one has the cryptographic assurance that the original QKD transmission comes from the desired entity (i.e. entity source authentication). QKD does not provide a means to authenticate the QKD transmission source. Therefore, source authentication requires the use of asymmetric cryptography or preplaced keys to provide that authentication. Moreover, the confidentiality services QKD offers can be provided by quantum-resistant cryptography, which is typically less expensive with a better understood risk profile.

- 協會報告的翻譯:QKD可為提供機密應用的加密算法生成密鑰。這樣的密鑰也可以結合對稱密碼算法提供完整性和認證等應用,但是QKD係統的運行需要預置密鑰或應用公鑰密碼提前認證。QKD的功能都可以通過抗量子計算的密碼(QRC,也常稱為“後量子密碼”,本文統一用PQC表示)來實現。而且PQC更加便宜,安全風險被理解的更清楚。

- 我們的翻譯:QKD為加密算法生成所需的密鑰以保證通信的私密性。如果這個由QKD傳輸過來的密鑰確實來自身份可信的通信方(即經過身份認證的),那麽該密鑰也可以為對稱密碼提供通信完整性和身份認證功能。但是QKD本身不能提供通信客戶的身份認證。因此,客戶身份驗證還得需要使用非對稱密碼或預置的密鑰來提供身份驗證。更重要的是,通過抗量子密碼技術(PQC)可以取代QKD為通信提供保密性服務,而且PQC通常成本較低廉又風險可控。

通過對照立馬原形畢露,協會報告的翻譯故意漏掉了NSA最關鍵的一句話:“QKD不提供信息完整性和身份驗證機製”,而且在他們的正文中竟然偽造了這樣一句話硬塞進NSA的嘴裏:“正如 NSA 列舉的 QKD 在信息的機密性、完整性和真實性上能夠發揮作用。”

NSA報告明確指出,“QKD不提供信息完整性和身份驗證機製”,協會報告通過一刪一增,竟然變成了“正如 NSA 列舉的 QKD 在信息的機密性、完整性和真實性上能夠發揮作用。” 混淆是非、顛倒黑白莫此為甚。

事出反常必有妖,協會報告在這個問題上造謠惑眾是有其深刻原因,因為不能提供信息完整性和身份驗證機製是 QKD 的一個致命缺陷。

量子通信缺失身份認證和數字簽名功能,所以量子通信在密鑰分發時為了防禦“中間人”攻擊,在它的量子通道和傳統檢驗通道上都必須依賴傳統密碼的身份認證功能。被吹噓得神乎其神的量子通信其實更像是泥菩薩過河—自身難保,量子通信連自身的安全都難保,竟然奢談為高端客戶提供絕對通信安全,實在令人啼笑皆非。

欲解詳情可參閱文章:量子通信技術困境之四:缺失身份認證機製,難以扺禦“中間人攻擊”

2) 量子密鑰分發需要專用設備

- 原文:QKD is based on physical properties, and its security derives from unique physical layer communications. This requires users to lease dedicated fiber connections or physically manage free-space transmitters. It cannot be implemented in software or as a service on a network, and cannot be easily integrated into existing network equipment. Since QKD is hardware-based it also lacks flexibility for upgrades or security patches.

- 協會報告的翻譯:QKD是通過物理層通信來實現的。用戶需要專門的光纖連接或者控製自由空間的發射裝置。QKD不能通過網絡用軟件進行升級,也不易與現有的網絡設備進行集成。QKD的硬件實現方式使其缺少了升級和打安全補丁的靈活性。

- 我們的翻譯:QKD基於物理原則,其安全性基於特定的物理層通信。這要求用戶租用專用的光纖連接或物理控製的自由空間發射器。它不能通過軟件或網絡服務來實現,它也不能輕鬆地集成到現有的網絡設備中。由於QKD是硬件係統,因此它必然缺乏安全補丁和係統升級的靈活性。

第二個問題,協會報告版本又丟掉了至關重要的一句話:QKD的安全性基於特定的物理層通信。

NSA的這個結論實質上把QKD網絡徹底的排除出了互聯網。因為傳統密碼的安全性是建立互聯網的高層—應用層,它與物理層無關,這就保證了互聯網底層的物理層可以多樣化和可擴充性,這是互聯網飛速迭代和發展的主要原因。而QKD的安全性依靠的是特定的僵死的物理層,這注定了它根本無法融合進多樣性、多變性的互聯網中。

欲解詳情可參閱文章:量子通信技術困境之二:不能與互聯網兼容

3) 量子密鑰分發增加了基礎架構成本和內部風險

- 原文:QKD networks frequently necessitate the use of trusted relays, entailing additional cost for secure facilities and additional security risk from insider threats. This eliminates many use cases from consideration.

- 協會報告的翻譯:QKD網絡必須頻繁使用可信中繼,需要額外的安全設施,從而增加了成本和內部安全風險,使得很多應用場景受到了限製。

謝天謝地,總算這段翻譯沒有爭議。

從通信技術層麵上看:距離超過一百公裏的“量子通信”必須依靠帶有嚴重安全隱患的“可信中繼站”技術,密鑰經過每個中繼站都必須赤身露體麵對硬件設備。量子通信的可信中繼站為密鑰失竊敞開了大門。一條量子通信幹線有30多個節點可供攻擊,任何一個節點陷落都意味著密鑰的徹底暴露。利用衛星空中分發密鑰即使不計技術困難和經濟效益,更大的挑戰是“最後一公裏困境”,必然還得麵對“可信中繼站”的這個死結。

由此可知,量子通信工程不是在為網絡安全提供解決方案,它實際上成了網絡安全的 Trouble Maker (肇事者)。

欲解詳情可參閱文章:量子通信技術困境之三:極不安全的可信中繼站

4) 確保和驗證量子密鑰分配的安全性是一個重大的挑戰

- 原文:The actual security provided by a QKD system is not the theoretical unconditional security from the laws of physics (as modeled and often suggested), but rather the more limited security that can be achieved by hardware and engineering designs. The tolerance for error in cryptographic security, however, is many orders of magnitude smaller than in most physical engineering scenarios making it very difficult to validate. The specific hardware used to perform QKD can introduce vulnerabilities, resulting in several well-publicized attacks on commercial QKD systems.

- 協會報告的翻譯:QKD的安全性不是物理規律保障的無條件理論安全,而是受到硬件和工程實現的限製,密碼安全的錯誤容限比大部分工程實現場景能夠達到的條件要小很多數量級,因此QKD的實現難以驗證。用於實現QKD的專用硬件會引入安全漏洞,從而導致了不少廣為人知的安全攻擊。

- 我們的翻譯:QKD係統提供的實際安全性不可能來自物理定律的理論無條件安全性(後者隻是數學建模的結果),它更決定於由硬件和工程設計提供的有限的安全性。但是,密碼安全對出錯的容忍度要比大多數物理工程方案小很多個數量級,因此QKD安全性驗證很難通過。用於執行QKD的特定硬件會引入安全漏洞,從而導致對商業QKD係統的一係列廣為人知的安全攻擊。

請注意,協會報告這次仍然精準地將最關鍵的那句括在括號裏的句子選擇性漏掉了。 在這裏 NSA實質上是否定了QKD安全性證明的有效性,並且明確指出來QKD所謂的安全性證明其實是建立在QKD自己的數學模型上的,是無法拿過來直接推廣到無限廣大充滿未知的物理世界的,這個結論對QKD的打擊是非常致命的,它將QKD存在的合理性來了個釜底抽薪!

欲解詳情可參閱文章:量子通信神話之一:量子通信在理論上是無條件安全的

5) 量子密鑰分發會增加拒絕服務(DoS)的風險

- 原文:The sensitivity to an eavesdropper as the theoretical basis for QKD security claimsalso shows that denial of service is a significant risk for QKD.

- 協會報告的翻譯:QKD聲稱的對竊聽者的靈敏感知也帶來了更加嚴重的拒絕服務攻擊的風險。

- 我們的翻譯:作為QKD安全的理論基礎是對竊聽行為的敏感反應,由此可知拒絕服務(DoS)攻擊必然是QKD的死穴。

NSA尖銳地指出,QKD 對竊聽行為的敏感反應其實就是保證密鑰分發安全的必要條件,而協會報告故技重演又在關鍵字眼上做手腳,把引發 QKD 對竊聽行為的敏感反應的真實原因刪除了,企圖造成 QKD 對外界幹擾的過敏反應是可以改善的假象。

事實真相是,QKD的敏感性就是安全性最根本的保證,提高QKD的通訊穩定性、魯棒性、傳輸距離、和成碼率,就必定以降低QKD安全性為代價。

為了對抗拒絕服務(DoS)攻擊,協會報告中提出用存儲QKD密鑰和多條QKD通道兩種方案。密鑰存儲會帶來嚴重的安全隱患;多餘 QKD 通道不僅會增加成本,而且在沒有路由協議的情況下也毫無實際效果。

欲解詳情可參閱文章:密鑰安全漫談:“分發”不是難堪處,“管理”方為大問題!

最後引用李紅雨老師文章的結尾:總之,經過了幾乎逐字逐句的分析,我們對協會報告的內容已經有了比較充分的認識。總體來說,協會報告對 NSA 問題的翻譯遺漏是比較多的,並且都是關鍵性的遺漏,這對於進一步的理解和討論有很大的影響,為此,我們覺得協會報告遠沒有達到與 NSA 的專業性等量齊觀的水準,QKD 專家們的反駁意見在沒有進一步的權威分析報告發布之前,NSA 報告的權威性仍然不可動搖。