徐令予博客

考槃在澗,碩人之寬。獨寐寤言,永矢弗諼。考槃在阿,碩人之薖。獨寐寤歌,永矢弗過。考槃在陸,碩人之軸。獨寐寤宿,永矢弗告。修修補補還是推倒重建 量子通信陷入兩難困境

作者:徐令予

量子通信技術是利用量子力學原理為傳統密碼係統分發密鑰。一種技術從原理到工程實施一般都會有不同的途徑和方案,例如利用原子核裂變釋放能量可以製造原子彈,製作原子彈的材料可以釆用鈾235或者鈈,具體方案又有槍式和內爆等。一種技術的效果和優劣不完全取決於它釆用什麽原理,更關鍵的是決定於實施的具體方案。許多時候,原理看上去是“頭頂光環、美輪美奐”,方案出爐卻是“歪瓜裂棗、麵目全非”。

量子通信在工程實施中也有多種不同的技術方案,這些技術方案又稱為協議,例如BB84協議、E91協議、B92協議和 MDI-QKD 協議。這些協議各有所長,安全性能也有高低不同。所以爭論量子通信是否安全沒有什麽意義,真正應該關心的是量子通信的某某協議是否安全。因此通常都是“外行看原理,內行看協議。”

中國已建的所有量子通信工程使用的都是BB84協議的改進版—誘騙態,這種技術方案在測量端存在許多嚴重的安全隱患[1],而且至今沒有妥善的解決辦法。這可不是我的主觀判斷,中科大量子通信團隊公開發表的論文中白紙黑字這樣寫著:

“盡管安全補丁可以抵禦某些[對測量端]的攻擊,但補丁對策本身可能會打開其他漏洞。結果,這可能會引入另一層安全風險(參見:Huang等人,2016a; Qian等人,2019; Sajeed等人,2015b)。此外,安全修補程序的主要問題是它們僅阻止已知的攻擊。對於潛在的未知攻擊,對策可能會失敗。因此,安全補丁隻是臨時的,它已經違背了QKD的信息理論安全框架。”[2]。

由此可知,所有已建的量子通信幹線都不是絕對安全的,恰恰相反它們都是絕對的不安全。造成今日的尷尬局麵有客觀因素,但是量子通信推動者的主觀失誤要負主要的責任。

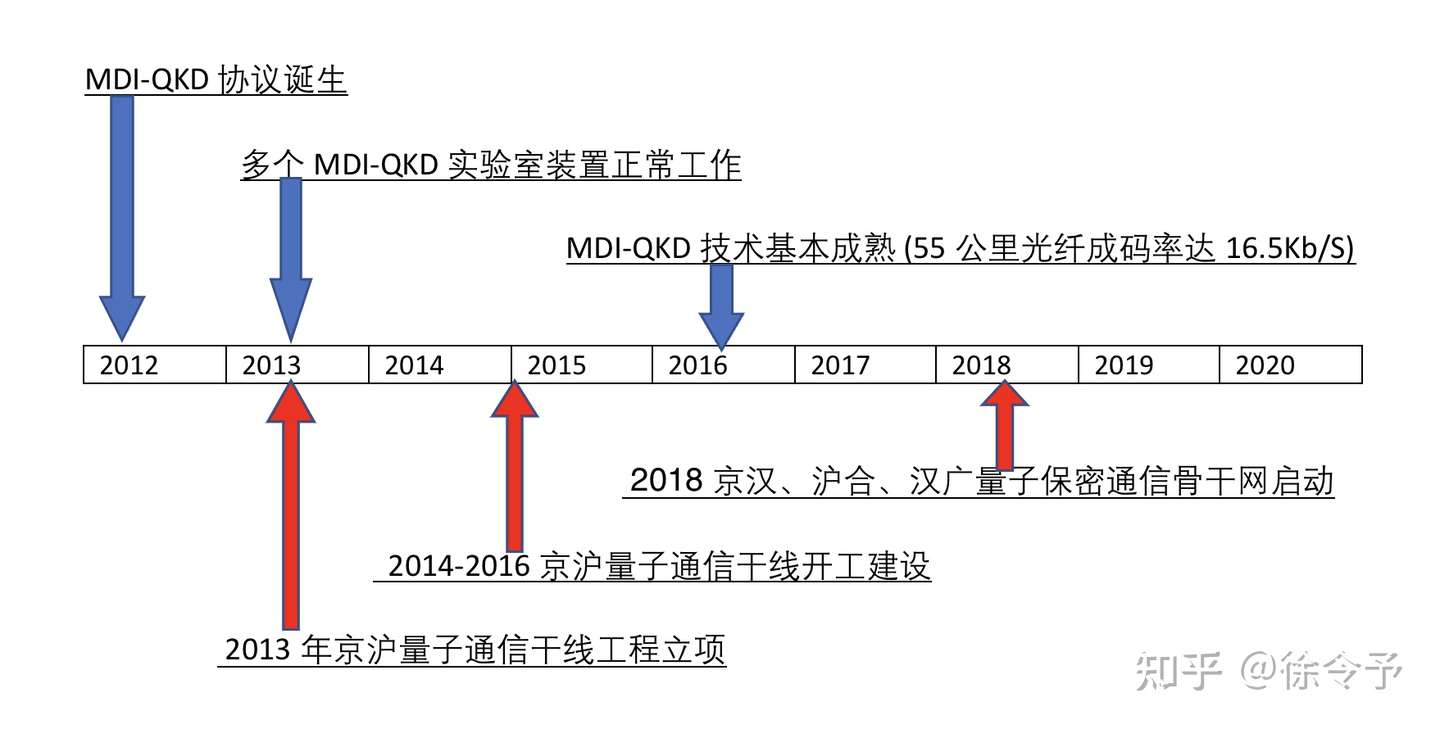

解決測量端安全隱患存在較好的一攬子解決方案,即“測量設備無關量子密鑰分發”(MDI-QKD)協議[3]。MDI-QKD 協議誕生於2012年,2013年己有多個實驗室成功實現該協議,到了2016年 MDI-QKD 在傳輸距離、密鑰成碼率等主要技術性能得到大幅提升,已經具備了替代老舊的BB84方案的可能。

京滬量子通信幹線立項於2013年,是在 MDI-QKD 誕生之後,工程建設期中 MDI-QKD 日趨成熟。如果工程略為推遲一點,全部工程就可以采用先進的 MDI-QKD 方案,京滬量子通信幹線至少就不用為測量端的安全隱患而煩惱。

最令人費解的是,量子通信滬合、京漢、漢廣等幹線立項已經到了2018年,這時候MDI-QKD 技術已經相當成熟,但是它仍被工程決策者拒之門外,這無論如何也很難自圓其說。

與目前使用的BB84誘騙態相比,MDI-QKD 的工程成本會更高一些,密鑰的成碼率可能也低一些。但是量子通信工程的目標是建設高安全性的密鑰分發設施,那麽工程成本和成碼率就不應成為主要的考慮因素,至少不能為了節省工程成本提高成碼率而犧牲安全性,否則建設量子通信工程意義究竟何在?

唯一的解釋是,量子通信工程的推動者從一開始就沒有打算建設一條絕對安全的密鑰分發幹線,他們從立項開始就在安全標準上放水,決定放棄使用 MDI-QKD 方案就是一個最好的證明。

量子通信工程推動者拒絕采用 MDI-QKD 的借口可能是“要與時間賽跑”,但是從上圖的時間節點來看,這個借口是十分勉強的。即使為了釆用 MDI-QKD 把京滬量子通信工程略為移後幾年,絕對是利大於?,畢竟工程建設是百年大計,安全穩妥應該壓倒一切。

事實上量子通信工程的急迫性根本就不存在。量子通信工程隻是用物理手段為通信雙方分發一個隨機數,用它作為密碼加密解密時的密鑰,又稱為量子密鑰分發QKD。必須明白,遠在QKD出現之前密鑰分發就有了多種成熟有效的技術,QKD既不是密鑰分發的唯一方案,更不是密鑰分發的安全有效方案。

目前,密鑰分發在企業專網上使用對稱密碼為主,在互聯網上則使用公鑰密碼。理論上,量子計算機破解密碼的威脅也僅對公鑰密碼有效,而高端絕密信息很少會在互聯網上傳輸,所以QKD即使能替代公鑰密碼其意義也是十分有限的,如果它真能做到的話。

況且,大型實用的量子計算機還在末定之天,公鑰密碼也遠非像宣傳的那樣脆弱不堪。應對未來的抗量子攻擊的公鑰密碼(PQC)技術也比量子通信(QKD)更成熟更有效。

所以從根本上看,量子通信工程沒有必要性更不具備急迫性,京滬量子通信幹線建成三年多來“門庭冷落車馬稀”的現狀就是是最好的注解。如果量子通信工程是國家一日不可須臾的戰備工程,那麽理應快馬揚鞭加速建造,但是國家量子通信骨幹線的進度不僅沒有加速反而是連年減速,這一二年更是斷崖式減速,這再一次證明量子通信工程的急迫性完全是子虛烏有。

雖然從國家利益來看量子通信工程完全不具備急迫性,但是某些設計生產量子通信設備的利益團體卻有著他們自己的打算,對於他們來說盡快銷售他們的產品是最要緊的,當然去科創板上市更有急迫性。

急匆匆地把產品銷給了各級政府,火燎燎科創板也上市了,留下的好幾條量子通信幹線使用的卻是安全漏洞百出的老舊方案,明知有較安全的MDI-QKD技術方案卻不予采用,這使工程的未來發展陷入深深的困境。

由於MDI-QKD與舊方案BB84誘騙態不兼容,如果新建的工程采用新的方案MDI-QKD,那麽已建成的量子通信幹線必須全盤推倒重來,否則的話新建的量子通信幹線勢必又隻能繼續使用舊方案。這就是量子通信工程今日陷入兩難困境的一個重要原因,正可謂,“一著不慎,滿盤皆輸。”

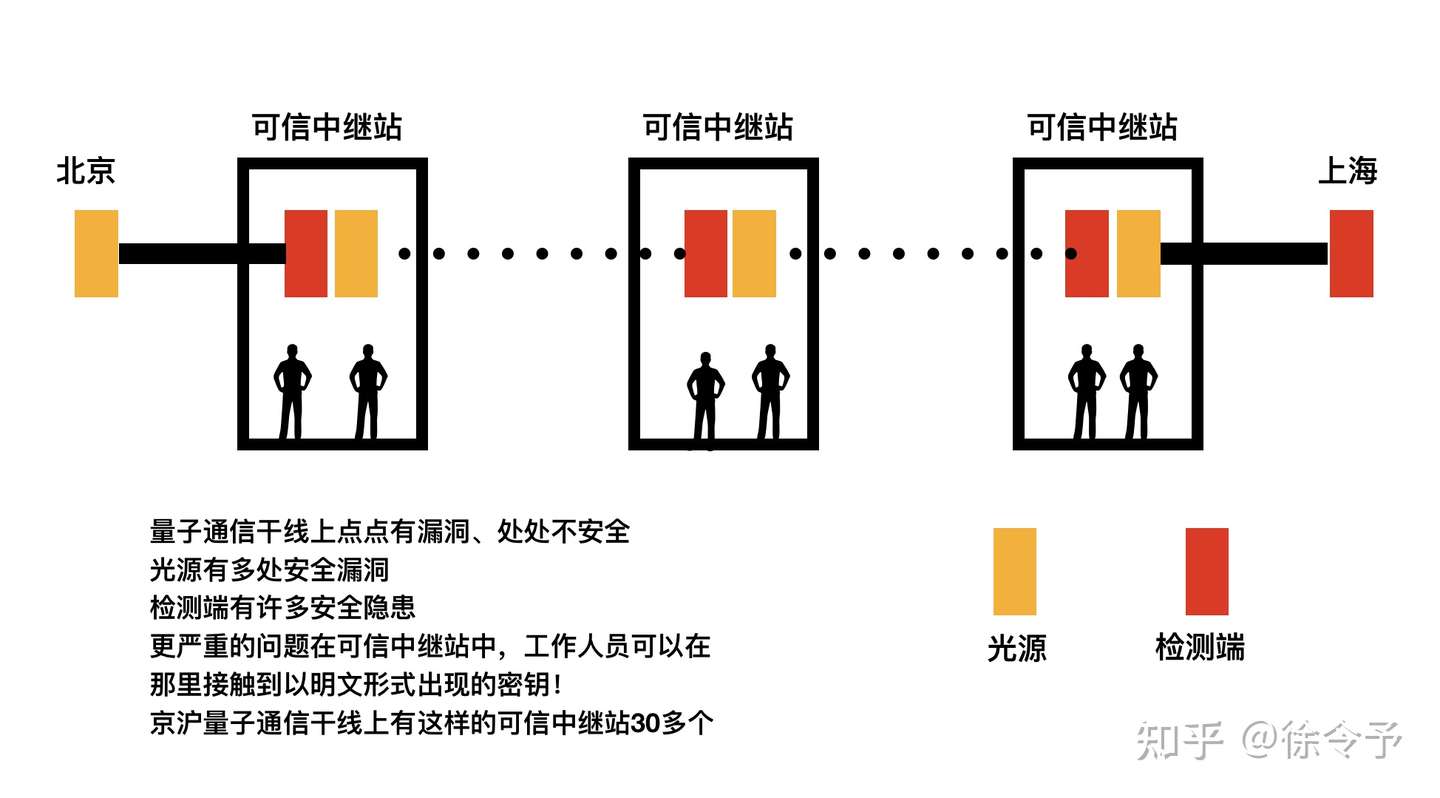

有必要指出,MDI-QKD 隻是解決量子通信QKD在測量端安全隱患的相對較好的一種方案,它不是絕對安全的方案,況且量子通信的安全問題也遠非隻存在測量端。近年來就在 MDI-QKD 的光源端發現了好幾處安全漏洞,至今也沒有完整有效的對策[4]。QKD 的可信中繼站裏的問題更多更嚴重,而且在可預期的未來難有工程解決方案[5]。

量子通信工程從光源到可信中繼站再到測量端是“處處冒煙、點點失火”,從頭到尾沒一處是安全的可靠的。在高安全性的需求領域,根本就不可能采用量子通信工程來分發密鑰的,所以量子通信產品至今無法進入國家的核心密碼和普通密碼係統之中。其實按目前情況,量子通信產品是否能通過商用密碼標準審核都要打上一個問號。量子通信工程就是“繡花枕頭一包草”。

其實令我反感的,遠不是量子通信的無能,而是它所戴的漂亮光環。

參考資料

[1] QKD檢測端的安全隱患主要可歸結為以下幾類:

- 檢測器效率不匹配攻擊 (Detector-efficiency mismatch attacks)

- 波長依賴性攻擊 (Wavelength-dependent attack)

- 檢測器控製攻擊 (Detector control attack)

- 激光傷害攻擊 (Laser damage attack )

在這些QKD檢測端安全隱患中,尤以“檢測器控製攻擊”最為複雜嚴重。檢測器控製攻擊又可細分為:檢測器致盲攻擊;檢測器後門攻擊;檢測器超線性攻擊。

[2] “Secure quantum key distribution with realistic devices” P.36

[3] 實際 QKD 係統中,因為器件的不完美性導致一係列安全性漏洞,針對這些安全漏洞存在多種攻擊方案。2012 年多倫多大學的 Hoi-Kwong Lo 等人提出的測量設備無關的量子密鑰分發協議(measurement-device-independent quantum key distribution, MDI-QKD)關閉了 QKD 係統所有測量端的漏洞。在 MDI-QKD 中通信雙方 Alice 和 Bob 分別隨機製備 BB84 弱相幹態,然後發送給一個不可信的第三方 Charlie 進行貝爾態測量,根據 Charlie 公布的貝爾態測量結果 Alice 和 Bob 建立安全的密鑰。MDI-QKD 可以等價為一個時間反演的 BBM92 協議。

謝謝關注評論。