徐令予博客

考槃在澗,碩人之寬。獨寐寤言,永矢弗諼。考槃在阿,碩人之薖。獨寐寤歌,永矢弗過。考槃在陸,碩人之軸。獨寐寤宿,永矢弗告。互聯網環境中的密鑰的分發和管理

——TLS1.3將為互聯網安全築起新的長城

作者:徐令予

長久以來人們都把密碼與軍事、外交聯係在一起,印象中使用密碼的人物如果不是躲在陰暗角落的間諜特務就是捍衛國家安全的孤膽英雄。事實上,隨著互聯網的普及,今天人人都離不開密碼,密碼技術已經“飛入尋常百姓家”。當你在網上購物,當你用手機通話或收發微信,所有信息都在開放共享的網絡上傳輸,現代通訊技術使得信息的傳輸變得越來越方便、迅速和高效,但是也使得信息非常容易被黑客截獲,沒有密碼技術保護在網上發送短信、用支付寶付款、在無線網上通話等等都是不可想象的。

大多數人認為密碼係統是高大上的技術,與己無關。卻不知密碼係統就在每個人的手機、電腦和各種智能設備裏,它們就是捍衛信息安全的無名英雄。

密碼係統在互聯網上是通過互聯網傳輸層的安全協議(TLS)執行的。TLS為互聯網上密鑰的產生和分發、數據傳輸的加密和解密、用戶的身份認證及電子簽名等製定統一的標準和算法。商用密碼開發商根據TLS的標準開發出相應的軟件包和程序庫,並預裝在手機和電腦裏。網頁瀏覽、微信、電子郵件等應用程序在處理數據傳輸時都會自動調用這些具有統一標準的軟件包和程序庫,以確保互聯網上數據在傳輸過程中的保密性、真實性、完整性、和可用性。

在今後相當長的時期,互聯網數據傳輸的安全性都是有保障的。這裏的安全性指的是數據從一點到另一點的傳輸過程中是安全的,即“信道安全”。互聯網今天的許多安全問題都不在信道上而在信源上,信源安全不是密碼係統能夠解決的,而量子通信更無法解決這些問題。相比信源上的許多問題,傳統密碼係統是足夠安全的,但是任何技術都要更新升級以麵對不確定的未來,當然傳統密碼係統也不例外。事實上,加強互聯網信息傳輸安全的工作正在有條不紊的進行之中。

2018年3月23日,國際互聯網工程任務組(IETF)批準了TLS1.3的正式運行版本,為互聯網安全築起了新的長城。這是互聯網發展道路上的一塊重要裏程碑。

TLS是有關互聯網傳輸層的安全協議,TLS1.3是TLS的最新標準。TLS就是傳統密碼係統在互聯網上的具體應用。

當你使用IE、火狐、UC等任何一款瀏覽器訪問互聯網上的網站,這些瀏覽器和網站服務器都會首先調用TLS軟件包。由TLS製定的公鑰密碼算法為通信雙方分別產生公鑰和私鑰;然後通過握手程序交換公鑰和身份認證信息;接著根據TLS提供的算法驗證對方身份並計算出共享的對稱密鑰;最後使用共享密鑰對傳輸數據(這其中包括了用戶的口令、信用卡號碼和帳戶餘額等數據)作加密和解密,保證這些數據在公共網絡傳輸過程中不被破解和篡改。

微信、電子郵件、智能手機的APP和互聯網上各種其它應用程序也都在TLS規約下按照上述相似流程來保證數據在公共網絡上安全地傳輸。TLS就是互聯網信息安全的基石,它是每個網民的護身符!

在我們每天使用的電腦、手機中都有執行TLS協議的整套軟件,它們在後台默默無聲、忠實無悔地守護著互聯網用戶的隱私和秘密,它們才是新時代為網民服務的好戰士。“誰知網上遊,步步皆辛苦!”沒有了TLS,網上的日子一分鍾也沒法過。

TLS的前身是安全套接層協議SSL。SSL誕生於九十年代初期,它的2.0版本在1995年2月發布,但因為存在一些嚴重的安全漏洞,一年後而被3.0版本替代。進入二十一世紀後,更為先進有效的TLS代替SSL扛起了互聯網安全衛士的重任,互聯網上數據傳輸的安全問題一直困擾著人們,SSL/TLS一次次的變遷和升級就是一部互聯網抗擊黑客的血淚史。

目前網上廣泛使用的安全協議TLS1.2始於2008年,這些年來它為網民們遮風擋雨立下汗馬功勞,但是在滿世界黑客的明槍暗箭攻擊下已是滿目滄桑。為了修補漏洞,執行TLS1.2協議的軟件打滿了補丁,俗話說:“新三年舊三年,縫縫補補又三年。” 九年多了,TLS1.2也到了功成身退的時候了。

在眾人矚目中即將登台上任的TLS1.3究竟有些什麽亮點呢?TLS1.3是一次全麵升級,與此前版本相比,它具有兩大優勢:

●增強安全性

舊版TLS1.2為了向下兼容,接收了太多90年代遺留下來的落後的加密方式,背上了沉重的包袱。TLS1.2雖然具有很強的兼容性,但是它也成為了過去幾年來受到攻擊的主因。

TLS1.3實施“少而精”的原則,取消了對一些陳舊落後的加密和哈希算法的支持,諸如SHA—1、SHA-224 、RC4、MD5、DES、3DES等算法均被剔除,取而代之的是ChaCha20, Poly1305, Ed25519, x25519, and x448等更為安全的算法。這意味著一係列潛在的漏洞將被永久關閉。

TLS1.3具有抵禦降級攻擊的功能,這是它最為突出的優點。這樣就堵死了攻擊者誘騙服務器降級使用較舊版本的可能,杜絕黑客利用舊版軟件中漏洞的任何機會。

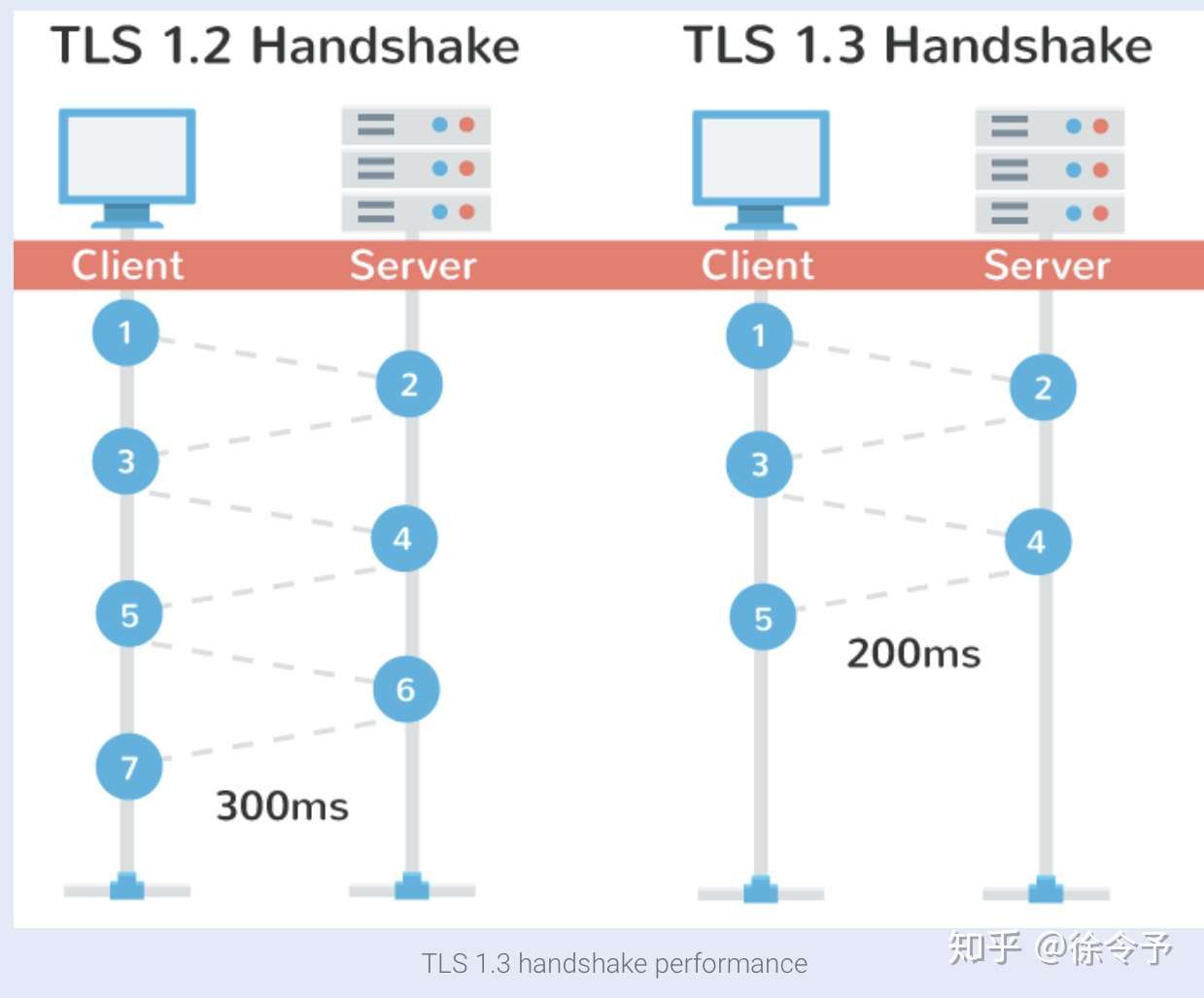

●提升處理速度

為了保護數據傳輸,用戶訪問網站時,雙方必須依靠TLS先行取得共享的對稱密鑰,這個被稱為握手過程。為完成握手過程,TLS1.2需要在用戶和網站之間傳遞信息6次,而新版TLS1.3僅需4次。減短握手的過程就可更早地傳遞有效數據,也就加快了網頁傳輸的速度。

不僅如此,對於近期訪問過的站點,TLS1.3可以在第一次給服務器發消息時就發送有用的數據。這叫做“零消息往來”模式(0-RTT),這會使網頁傳輸變得更快。 雖然新版TLS1.3為每次網頁加載節省的時間有限(大約十分之一秒),但是積少成多,對於每天接受千萬次以上訪問的大型網站,這個提速影響不容小覷。不信到雙十一節可以試試!

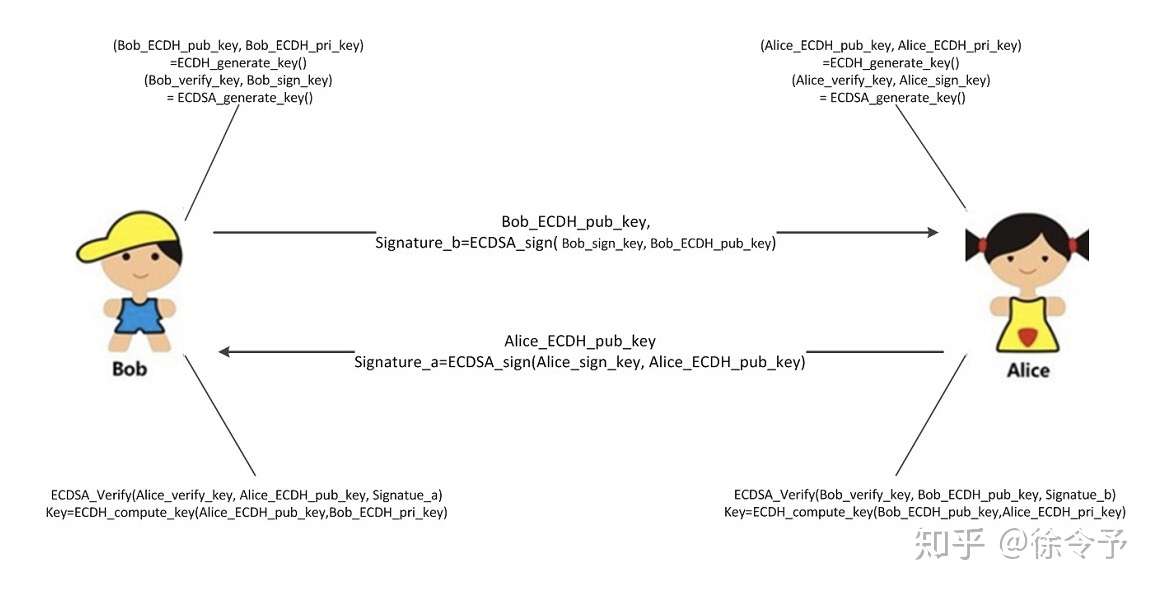

TLS安全協議的核心是通過公鑰密碼係統讓通信雙方協商取得共享的對稱密鑰,這個過程也被稱為對稱密鑰分發。通信雙方一旦擁有了共享的對稱密鑰以後,他們之間的通信安全是有絕對保證的。但是互聯網上通信雙方遠隔千山萬水又從未見過麵,他們如何取得彼此的信任並協商出共享的密鑰,而又不被第三者偷竊,這是對密碼學的嚴峻考驗。

解決這個難題靠的就是公鑰密碼。公鑰密碼算法產生出一對密鑰:公鑰和私鑰,通信雙方通過交換公鑰作身份驗證和協商出共享的對稱密鑰。公鑰密碼巧妙地解決了互聯網上非熟人之間從未有過“零距離接觸”的尷尬,網上安全一日不可無此君。

我們前麵已經指出對稱密碼的安全性是有充分保證的,未來的量子計算機對它不構成威脅。那麽公鑰密碼的安全性又如何呢?到目前為止,公鑰密碼還是安全的,至少與網絡上許多其它安全隱患相比,它的相對安全性是不容質疑的。但是麵對未來的量子計算機和傳統計算機的飛速發展,公鑰密碼的安全麵臨威脅。

解決公鑰密碼隱患的正確之路是研究開發更安全有效的新一代公鑰密碼算法。實現公鑰密碼已經有多種算法,TLS1.3就取消了用RSA這種公鑰密碼算法作密鑰分發,而改用ECDH算法。更為先進安全的公鑰密碼新算法正在研究評估中,本係列的下一篇文章將著重討論這個問題。

量子通信工程不可能是應對公鑰密碼隱患的方案,量子通信工程隻能為通信雙方協商獲得一個密鑰,它們與使用公鑰、私鑰的公鑰密碼毫無共同之處。而且目前QKD使用的是BB84這個“點到點”的通信協議,這種點到點的密鑰分發技術要求在通信雙方之間建立一條被他們獨占的物理通路,這種通信方式隻能使用電路交換協議,電路交換協議與分組交換協議從基礎原理上水火不容,而分組交換協議是構建現代互聯網的基礎。這就從根本上斷絕了QKD組成現代通信網絡與互聯網兼容的可能性,它為互聯網通信安全提供有效的服務也就無從談起。

TLS提供的網絡安全服務不僅是密鑰分發,還包括非常重要的身份驗證和電子簽名。量子通信工程隻能作對稱密碼的密鑰分發,它根本就沒有資格替代TLS。即使將來有關量子通信的組網設備和協議都被研製開發出來了,還麵臨如何與變化中的互聯網技術的兼容問題,還有額外的成本和運行效率問題。

傳統密碼係統通過TLS軟件的升級換代,可以不間斷地去適應互聯網的發展以確保數據傳輸的安全。隻有使用基於數學原理的軟件才能保證係統升級換代可以最低的成本、穩步有序的推進。事實上今天互聯網上的網民是被寵壞了的群體,他們習慣了在互聯網上點擊這裏點擊哪裏,數據傳輸安全靠的是應用程序自動調用TLS,TLS調用相應密碼算法,一切都是現成和透明的。億萬網民不會有興趣也沒有本事去弄懂量子通信的原理和使用方法的,如果還要他們在自己的設備上加添一個外設接口,再拖上一根光纖小辮子,並要共同負擔另一個“量子互聯網”上所有設備的開銷,他們能夠接受嗎?請問誰願意付出如此沉重的代價而又得不到什麽好處,這樣的網民你要去哪裏找?

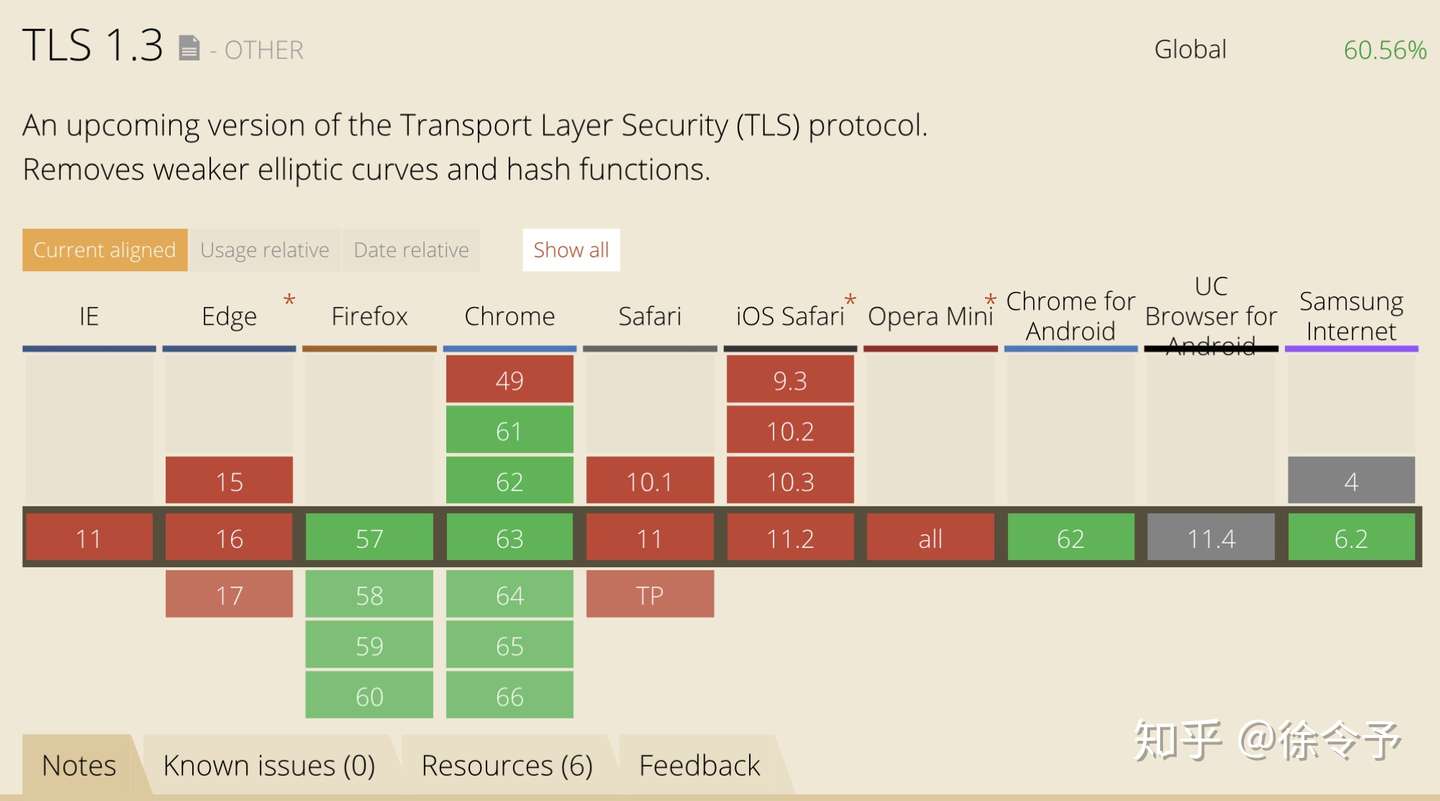

從現在開始,TLS1.3將會受到網絡服務行業和用戶的廣泛支持,並將在未來十年中成為互聯網的忠誠衛士,再下一代TLS的預案也已經啟動,它們將為未來二十多年的互聯網安全負責。任何新的密碼技術包括所謂的量子通信如果真要為互聯網的安全服務,它們都必須通過TLS協調管理,但是TLS1.3和它的下一代都沒有為量子通信預留任何接口,從中可以再一次看出:互聯網通信安全與量子通信真沒一點關係。

全世界互聯網通信安全專家們都把穩妥可靠、兼容可行作為技術發展的首要考量,他們將著力研發新一代公鑰密碼係統應對後量子時代的信息安全態勢,為億萬網民築起互聯網上的新長城。本專欄的下一篇文章將介紹後量子時代密碼學的研究現狀和發展趨勢,敬請關注跟讀。