徐令予博客

考槃在澗,碩人之寬。獨寐寤言,永矢弗諼。考槃在阿,碩人之薖。獨寐寤歌,永矢弗過。考槃在陸,碩人之軸。獨寐寤宿,永矢弗告。量子通信神話之一:量子通信在理論上是無條件安全的

作者:徐令予

所有已建或在建的量子通信工程都不是新的通信技術,它們也不是保證通信安全的獨立完 整的密碼係統。量子通信工程也與量子糾纏毫無關係,它們其實隻是利用量子偏振態為通 信雙方協商獲得共享密鑰的一種硬件技術,簡稱“量子密鑰分發”技術(QKD)。

BB84協議是QKD的技術實施方案,它早在1984年就提出來了。三十多年過去了,環顧全 球,量子通信究竟又爭得了多少認真而又自願付費的用戶呢?比起數十億的互聯網技術、 公鑰密碼、數碼相機和無線移動設備的用戶數,量子通信用戶的真實數字從來都不好意思 曬出來的。請注意,這些幾乎都是同時代的技術,數碼相機和無線移動技術開始得還要晚 一些。這些技術從無到有迅猛發展,很快?入了尋常百姓家,成為了今天人們不可或缺的 工具,唯有量子通信名落孫山。這背後是有著深刻的原因的。

其於量子力學原理的QKD本質上是一種硬件技術,與傳統密碼這種數學化的軟件技術相 比,QKD工程的建設維護成本昂貴、組網困難、密鑰分發效率低下、可靠性差。它既不 可能替代傳統密碼技術,又很難與傳統密碼兼容配合。量子通信一開始就站到了曆史的錯 誤一方,背離了這幾十年互聯網引起的通信技術發展的主潮流。

QKD的這些先天基因缺陷阻礙了該技術的發展和推廣。但是人們卻迷信“量子通信在理論 上是無條件安全的。”?期以來,量子通信就是靠著這根救命稻草勉強維持到了今天。

關於“量子通信在理論上是無條件安全的”的論述大致是這樣的:1)量子通信中的甲乙雙 方可以通過光子的量子狀態傳遞密鑰,量子力學的“量子不可克隆定理”保證了第三方無 法截取測試這些光子的量子狀態而又不改變它們,因而“任何竊聽必然被發現”,這就保 證了密鑰僅為甲乙雙方共享;2)甲方使用共享密鑰加密產生的密文隻能被乙方解密,沒 有任何第三者可以破解;3)由於傳遞的密文是不可破解的,甲乙雙方的通信就是無條件 安全的。

其實這三段論述全是錯的。第一段違反了物理學原理;第二段是以偏概全,缺乏對香農的 “保密係統的通信理論”的全麵理解;第三段是對密碼學通信安全標準的誤解。本文列出 三篇有代表性的相關論文作為依據,對上述三個方麵的錯誤逐一作出如下的分析和批評。

A)物理原理隻能證明量子密鑰分發是不安全的

量子通信關於安全性的論述中給人一種錯覺,似乎量子通信的甲乙雙方在分發密鑰時隻發 生了量子物理過程,量子物理中的不可克隆定律就可保證量子密鑰分發的絕對安全。問題 出在量子通信中的雙方都是生活在宏規世界中的人,他們是不可能直接發射、控製和測試 光量子的。發射、控製和測試光量子必然需要調控光源、變更濾波器件、和轉換光電信號,這一係列過程就必須依靠電磁作用力,甚至會涉及機械力。這就必然會產生相應的電 磁輻射,如果有機械運動則還會有聲波產生。這些電磁輻射和聲波是不服從“量子不可克 隆定理”規律的,第三方攻擊者完全可以通過探測相應的電磁輻射和聲波來竊取密鑰信息 而不被察覺的。

不可否認這些電磁輻射和聲波都非常微弱,但是在理論上它們絕不是零存在。我們千萬不 能低估現代探測技術的威力,要知道現代信號處理技術甚至可以探測到十多億光年之外的 引力波,認為幾十米外的電磁輻射無法探測是毫無科學根據的。當然在QKD二端可以設 置法拉第屏蔽網,但是這隻能降低但不能徹底消滅電磁輻射,對聲波的絕對隔離也極為困 難。QKD的通信二端又有光纖連接,另外還一定要有電氣線路連接用作信號對比和糾 錯,要完全消除這些地方的電磁洩漏是不可能的任務。

原則上,我們完全可以在量子通信的線路兩端建立針對電磁輻射和聲波的高靈敏度多頻段 的接收設備,然後把所有信號先記錄下來。每年一百萬美元的小額預算將足夠讓攻擊者每 秒存儲一千兆字節的數據。有了這些大數據,再加上AI算法,攻擊者就可以獲得甲乙雙方 通過量子通信傳遞的密鑰的部分或全部信息。

如果目前的算法和計算機的能力還不足以破解量子通信傳遞的密鑰,但是我們可以把所有 相關數據先存放下來,隨著技術的?速進步,這些量子通信傳遞的密鑰總有破解之時,至 少你是無法證明永遠無法破解的。嘿嘿,怎麽聽上去有些似曾相識。

一點沒錯,這裏用的邏輯完全拷?來自量子通信的推動者,我可不敢掠人之美。明明目前 的公鑰密碼沒有問題,量子計算機對它的安全威脅還在遙遠的未來。但量子通信的推動者 辯稱:雖然對公鑰密碼目前是無法破解,但是敵人可以先把密文截取並存放下來,你沒有 辦法證明以後的技術也破解不了吧?為了應對將來潛在的?險,盡管量子通信工程技術不 成熟也必須倉促上?。

但是現在用同樣的邏輯推理可以證明量子通信同樣也是不安全的。對量子通信的攻擊也不 需要“實時”完成;攻擊者也可以保存信息供將來解密;攻擊者而且也可利用未來更強大 的技術。量子通信比他們想要替代的公鑰密碼具有更嚴重的安全隱患,(而且量子通信也 根本無法替代公鑰密碼,這在本文的後麵還會給出證明)。那麽現在建設量子通信工程的 理由究竟又在哪裏呢?我這是“以其人之道,還治其人之身。”

量子通信的收發方可以通過屏蔽等方法降低電磁輻射,但是公鑰密碼也可以通過加?密碼 ?度讓破解變得更加困難。一般而言,電磁輻射的降低對攻擊者困難會帶來多項式增?, 但是密碼?度的增加會給破解困難造成指數式增?,破解量子通信比破解公鑰密碼更簡單 容易。能夠攻擊公鑰密碼的量子計算機還在遙遠的未來,但是攻擊量子通信隻需功能強大 的電子計算機,攻擊現在就可開始。須知破解密碼有非常強的時間性,密碼被今年破解與十年後破解的意義差之十萬八千裏。即然破解量子通信更為容易更可提前,那麽急於要用 量子通信去替代公鑰密碼的用意究竟又在何處?

千萬別以為前麵的分析僅是紙上談兵。相反,自從BB84協議問世以來,通過類似手法成 功破解量子密鑰分發的例子已經發生多起,專家把此類方法定義為“旁道攻擊”。

量子通信專家Gilles Brassard對量子通信的安全性的評價十分幽默:“unconditionally secure against any eavesdropper who happened to be deaf!”

譯文:量子通信可以“無條件地抵禦任何失聰的竊聽者!”他的真正意思就是批評量子通信能夠防禦的隻是那些偵探行為受到限製的攻擊者。他的批評其實與前麵的分析殊途同 歸、不謀而合,都是從全息原則(holographic principle)出發否定了量子通信在理論上的 無條件安全性。

其實除了全息原則外,在物理原理層麵上,量子通信的理論安全性還受到諸多其他的批評 和質疑。比較特出的有:量子近似克隆攻擊;利用將來的量子計算機對BB84傳送的量子 位作糾纏、存貯和事後測試;量子引力場的潛在?險等等。對這些問題感興趣的請先閱讀 本文參考文獻[1],然後順藤摸瓜可以找到許多更有價值的資料。

所有這些論文都告訴我們,從物理原理層麵唯一能確定的是:量子通信在理論上的無條件安全性是無法證明的。

B)香農的“保密係統的通信理論”不支持量子通信的無條件安全性

上麵我們已經明確指出:量子通信在理論上的無條件安全性是無法證明的。現在我們退一 步,讓我們立法不準使用物理全息原理收集和存貯廣譜的電磁輻射,用法律和警察來保護 密鑰分發的絕對保密性,假設甲乙雙方通過量子通信獲得了絕對安全的密鑰,那麽甲乙雙 方的通信就能無條件保密了嗎?遺憾的是,這個結論依舊是完全錯誤的。錯誤的根源是對 香農的“保密係統的通信理論”的誤解。

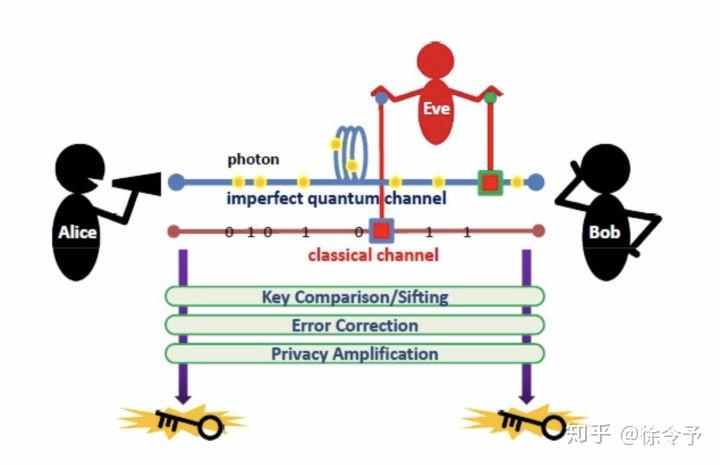

首先需要說明,目前的所謂量子通信指的就是量子密鑰分發(QKD)。甲乙雙方通過QKD傳 遞的不可能是任何有意義的秘密,發送方通過QKD甚至無法送出“Hello”這樣一串簡單的 字符。QKD隻是讓甲乙雙方協商出一串毫無含義的0和1的二進製數字。甲乙雙方共享了 這串數字後用它作為密鑰,甲方用此密鑰對需要傳遞的信息加密後把密文通過任何不安全 信道發送給乙方,乙方用共享的密鑰對密文解密,得到明文。

如果量子通信真的可以保證甲乙雙方的密鑰不被任何第三者破獲,那麽他們之間的通信就 真能做到無條件保密嗎?又錯了!讓我們先看看如何才能保證甲乙雙方通信內容絕對不會被第三者破解,對此香農列出了三 個條件:

1)密鑰的?度跟明文一樣;

2)密鑰是一串真隨機字符串;

3)每傳送一次密文後都更換密鑰,即“一次一密”。

滿足這三個條件的密鑰又叫做“一次性便箋”(one-time pad)。信息論鼻祖香農(Claude E. Shannon)從數學上證明了:密鑰如果滿足這三個條件,就能確保通信的絕對秘密 (unbreakable)。意思是攻擊方無論有多強的計算能力,都不可能從密文中得到任何信 息,密碼學者又把此定義為信息理論級安全(information theoretic security),用來替代 “無條件”、“絕對”這類非專業詞匯。

用上述三個條件來審視量子通信。第一和第三個條件在實際應用中很難滿足,這裏先按下不表, 對此會另有專文作詳細分析。我們現在先把目光聚焦在第二個條件上,這是本文的第二個 重要話題。

密鑰是一個真隨機數是保證通信絕對秘密的關鍵。一個二進製的真隨機數就是其中每位出 現“1”和“0”的幾率完全相等各為50%,而且所有位於位之間的取值必須完全獨立。真隨 機數的定義看似簡單明了,但要實現卻非常困難。產生真隨機數的密鑰不僅?年來困擾著 傳統密碼界,事實上也一直是QKD發展的重要障礙。

這裏必需強調指出,量子物理中利用量子態隨機坍縮產生真隨機數與QKD通過BB84協議 產生隨機密鑰是二個完全不同的概念。在BB84的過程中,代表密鑰的量子狀態在產生後 要經曆:傳輸、幹涉、測試、比對、糾錯等一係列複雜的過程。其中的幹涉不僅有被動的 噪聲幹擾,更有攻擊者的主動幹涉。攻擊者甚至可以截取光量子後把某些特定狀態的光量 子丟棄,破壞密鑰的隨機性。攻擊者也可通過在量子信道的幹涉同時,觀察通信雙方在公 開信道上交換對比信息來獲取密鑰的隨機性規律。總之,QKD交換分發的密鑰不可能是 真隨機數。這再一次告訴我們,所謂“量子通信在理論上是無條件安全的”是沒有科學依 據的。

密碼學界都知道,密鑰稍微偏離真隨機數會導致密碼保密性的大幅下降。特別對於已知明 文攻擊,攻擊者根據密文與部分明文的映射中得出密鑰的部分信息,由於密鑰非真隨機 數,攻擊者可以利用密鑰位於位之間的關聯性,大大提高密鑰被破解的可能性。

密鑰的隨機性就是密碼的生命線,所以密鑰隨機性的機製和定量分析就成了研究量子通信 理論安全性的關鍵。在網上你隻要查詢這些討論QKD安全性的論文,繞不開的就是密鑰 隨機性的定量分析。從這些論文可以看出專家們對QKD的安全的定量分析模型和算法至 今仍未達成共識。這也從另一個?度告訴我們,關於QKD安全的理論基礎遠未夯實。

盡管在QKD的理論安全性的分析評估方法上存在各種分歧和爭論,但是專家們的認識有 一點是共同的:QKD離開“信息理論級安全”差距甚遠。

Horace P. Yuen(美國?北大學電子和物理係教授,1996年獲得國際量子通信獎,2008 年他又獲得了IEEE光子學會的量子電子獎。)是量子通信安全領域國際上公認的學術權 威,他對QKD安全性發表了一係列重量級論文,受到了國際上不少同行的支持。

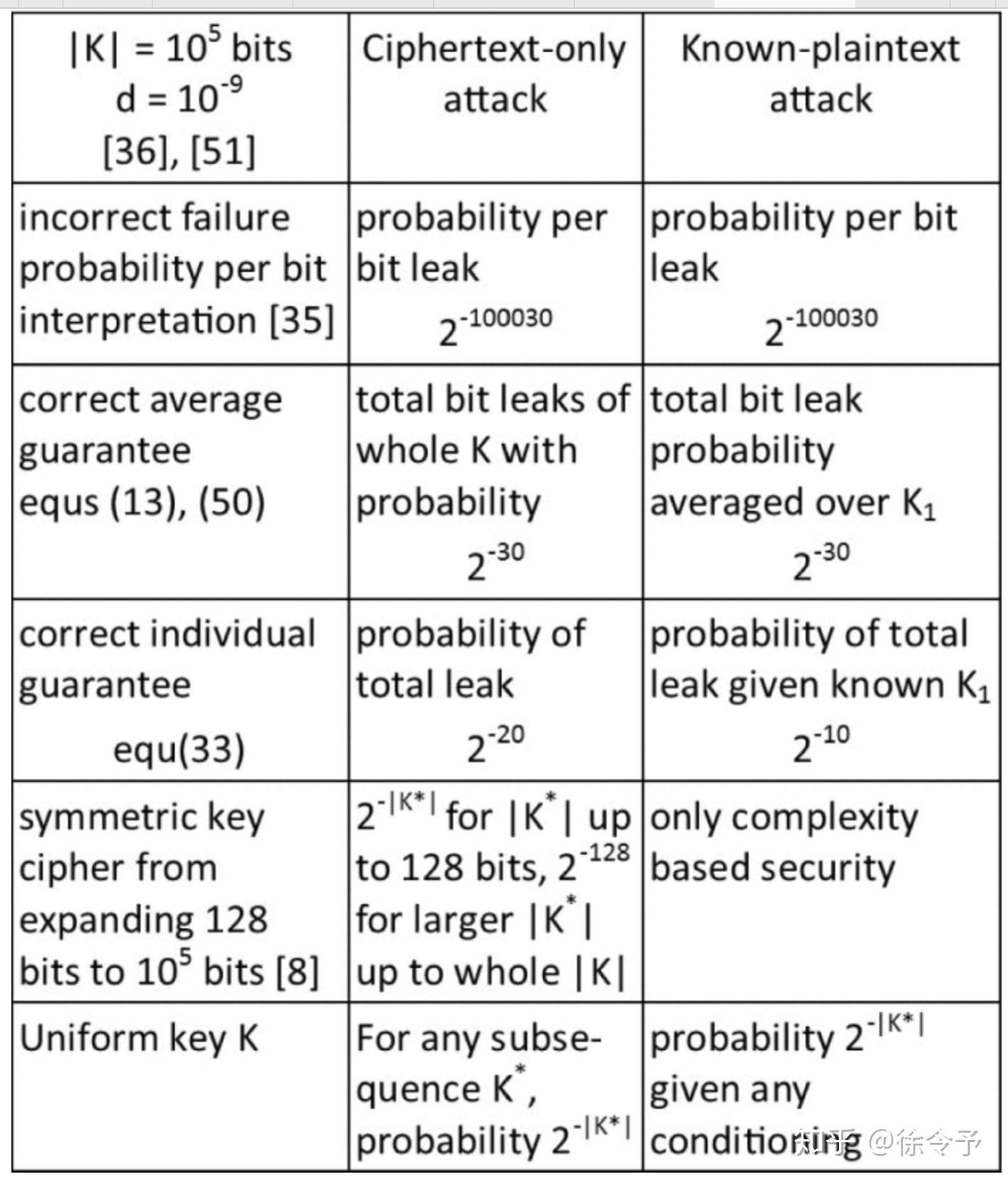

Yuen教授2016年發表在IEEE上的論文:量子通信安全性(Security of Quantum Key Distribution)[2]。下麵就是該論文的第一張圖表。

該圖表顯示了當密鑰的總位數為10^5(100000位)時,各種不同質量的密鑰(橫排)對應 於純密文攻擊和已知密文攻擊(豎列)的成功概率。圖表含有許多信息,但有一點非常明 顯:理論上,一個100000位的真隨機數密鑰被破解的成功幾率約為1/2^100000,而QKD 產生的密鑰的被成功破解的幾率升高為1/2^30。如果折算成十進製破解幾率大致分別為 1/10^30000 和 1/10^10 ,( 1/10^30000 << 1/10^10)

由此可?,QKD與信息理論級安全(即俗稱的無條件安全)差了三個數量級都不止。請 注意,這裏的數據是理論分析的上限,QKD的各種實驗和工程項目的安全性比理論數據 還要再差近一個數量級。

至此可以肯定:“量子通信在理論上是無條件安全的”這個結論是錯誤的。因為: 1)物理原理不能保證通信雙方通過QKD交換分發的密鑰具有絕對的私密性;2)QKD也不能保證分發的密鑰是真隨機數;使用QKD分發的密鑰加密得到的密文就存在被第三方破解的?險。

更可怕的是攻擊者可以同時利用上述二個漏洞,一方麵利用物理全息原理收集、貯存和分 析大數據,得到QKD分發密鑰的部分信息,然後在此基礎上從密鑰隨機性的不完善中得 到密鑰的更多信息,再依靠已知明文的片斷,極大地提升破解密文的概率。對量子通信安 全性的擔心才是英國情報部和美國空軍拒絕使用量子通信的最重要的原因[3]。

本文引舉的論文作者Horace P. Yuen教授是量子通信安全領域公認的權威,他又是美國 ?北大學物理係教授,所以他的批評更受人注目,他的眾多支持者中包括了好幾位日本量 子通信領域的專家教授,請閱讀相關論文[4]。

C)量子通信遠未達到密碼學意義上的通信安全標準

現在讓我們退步再退步,讓我們立法不準使用物理全息原理收集和存貯廣譜的電磁輻射, 以保證密鑰分發的絕對保密性。再退一步,假設研究人員徹底放棄BB84協議發明了一種 全新的QKD的方案,該方案保證分發的密鑰是真隨機數(而且相關人員因此獲得了諾? 爾物理學獎)。那麽這種新的QKD技術就真能保證通信的無條件安全了嗎?非常不幸, 答案還是否定的。

這裏存在一個嚴重的常識和邏輯錯誤。許多人把通信保密性錯認為就是通信的安全性。當 然通信安全一定要求通信內容的保密性,但是隻有通信的保密性卻不等於通信就是安全 的。通信的安全性有著比保密性更高更強的要求,它不僅要求通信雙方傳送的內容不能被 任何第三者知道,還要確認收發方各自的真實身份,還必須確認通信內容的完整性和不可篡改性,另外還要保證通信的穩定性和可靠性。所以通信的安全性至少應該包括通信的保 密性、真實性、完整性、和可用性。

沒有通信的真實性和完整性,通信雙方無法確認對方的真實身份,就會出大亂子。在量子 通信開始時如果甲乙雙方的真實身份無法確認,攻擊者在通信線路中間對甲方冒充乙方, 同時對乙方冒充甲方。甲方與攻擊者之間、攻擊者與乙方之間照樣可以順利分發得到二個 密鑰,然後甲方把通信內容加密後傳送給了攻擊者,攻擊者用第一個密鑰解密獲得了全部 通信內容,然後再把通信內容用第二個密鑰加密後傳送給乙方,乙方用密鑰解密得到通信 內容。甲乙雙方還以為依靠量子通信完成了無條件安全的通信,誰知攻擊者在暗處偷笑: 量子通信傳遞的秘密“盡入吾彀中矣。”

量子通信自始至終把重點放在了通信的保密性上,誤以為絕對保密性就等於通信的無條件 安全性,把自己帶入了深坑中。事實上,通信安全遠非隻是通信的保密性,在一些應用場 合通信的保密性甚至不是最重要的。舉個例子,客戶通過支付寶或微信購買大並油條,在 這個通信過程中,客戶買的大並油條究竟付了幾元幾?,對於這一類數據用量子通信作嚴 格保密意義很大嗎?但是客戶必須確保錢是付給了確定的商家,沒有被隔壁老王家收去 了,這恰恰才是最為重要的。客戶當然更不希望由於量子密鑰分發的低效率而在上班的早 高峰時段因為買大並油條而耽誤幾個小時[5]。

由此可知,互聯網不僅極大的改變了人們相互通信的方式,同時也對通信安全提出了全新 的標準和要求。量子通信的BB84協議初創於互聯網的嬰兒期,對互聯網發展前程缺乏預 ?。量子通信用物理原理依靠硬件去追求通信的絕對保密性,從一開始就站到了曆史的錯 誤一方,完全脫離了這幾十年互聯網引起的通信技術發展的主潮流。

通信的保密性、真實性、完整性、和可用性共同保證了通信的安全,它們是不可分割的集 體缺一不可。量子通信不僅在理論上無法保證通信的絕對保密性,它對保證通信的真實 性、完整性、和可用性等方麵更是捉襟?肘、難有作為。“量子通信在理論上是無條件安 全的”這句話聽上去更像是一種諷刺。

最後總結一下。 1)從物理原理來看,量子通信無法保證密鑰分發的無條件安全;2)信息理論指出,由 於量子通信分發的密鑰不是真隨機數,用這樣的密鑰作加密就不可能達到信息理論級安 全;3)密碼學定義的通信安全包括了通信的保密性、真實性、完整性、和可用性,它們 是通信安全不可分割的組成部分。再高的保密性也不能保證通信的無條件安全性。

簡而言之,量子通信既沒有能力保證密鑰的安全性,又無法保證密鑰是真隨機數,所以量 子通信在理論上不是無條件安全的。理論上量子通信的保密性的上限僅與傳統對稱密碼持平,而在通信的真實性、完整性、和可用性三個方麵的紀錄都是不及格。量子通信相比傳 統密碼的優勢就隻剩下戴在頭上的“量子”這個光環了。

量子通信頭上的這個“量子光環”必須拿出來天天講、年年誇,原因很簡單,一項技術沒 有了真功夫還能怎麽樣?這與沒自信的人最喜愛名牌服飾的道理是一樣的。相反,真正有 底氣的技術都不希罕外包裝的,其實半導體和激光這兩種技術均與量子物理關係非常緊 密,為什麽沒人反複宣傳“量子半導體”和“量子激光”?一句話:“別整那沒用的。”

[1]https://sidechannels.cr.yp.to/qkd/holographic-20180312.pdf

[2]Security of Quantum Key Distribution

https://ieeexplore.ieee.org/document/7403842

[3] https://www.guancha.cn/XuLingyu/2018_10_31_477593.shtml

[4] A Correct Security Evaluation of Quantum Key Distribution http://www.tamagawa.jp/en/research/quantum/bulletin/pdf/Tamagawa.Vol.4-1.pdf

[5] Spooky Security at a Distance: The Controversy of Quantum Key Distribution https://asz.ink/2016/10/07/spooky-security-at-a-distance-the-controversy-of-quantum-key-distribution/