徐令予博客

考槃在澗,碩人之寬。獨寐寤言,永矢弗諼。考槃在阿,碩人之薖。獨寐寤歌,永矢弗過。考槃在陸,碩人之軸。獨寐寤宿,永矢弗告。量子通信技術困境之三:極不安全的可信中繼站

作者:徐令予

在本係列的前二文中,我們詳細分析討論了量子通信的二大技術困境:“極低的成碼率”和“不能與互聯網兼容”,本文的重點是分析“量子通信”的第三大技術困境:“極不安全的可信中繼站”。這三大技術困境就是量子通信邁向工程實用化道路上難以逾越的三座大山。俗話說“一山當關,萬夫莫開。”現在一共是三座大山。量子通信工程化難,難於上青天!這裏需要特別強調,量子通信所麵臨的這三大技術困境是被物理原理所決定了的,單靠工程技術的進步是不可能取得實質性改變的。

從技術層麵上來看,依靠光纖的“量子通信”的主要障礙在密鑰單次分發的有效距離上,目前能到達一百公裏已經接近極限了,這是被單個光子在光纖中最大傳播距離所決定的。這個距離障礙嚴重影響了“量子通信”的工程實用價值。目前的解決方案是設立中繼站。但是“量子通信”中繼站與傳統光通訊的放大中繼有著本質的區別,傳統中繼器隻是將信號進行過濾重整放大,但是“量子通信”中每個光子都單獨攜載密鑰信號,根據不可克隆原理,單光子的偏振態是無法直接複製的。因為量子狀態的維持和接力太困難,為了跨越這百公裏傳遞的坎,隻能委屈求全使用所謂的“可信中繼站”方案,采用了密鑰接力傳遞這個下下策。

使用“可信中繼站”的QKD的具體方案目前主要有兩種,它們本質上沒有區別,都是在每個可信中繼站反複地加密解密以接力方式傳遞密鑰。下麵將著重分析解剖其中的一種方案。

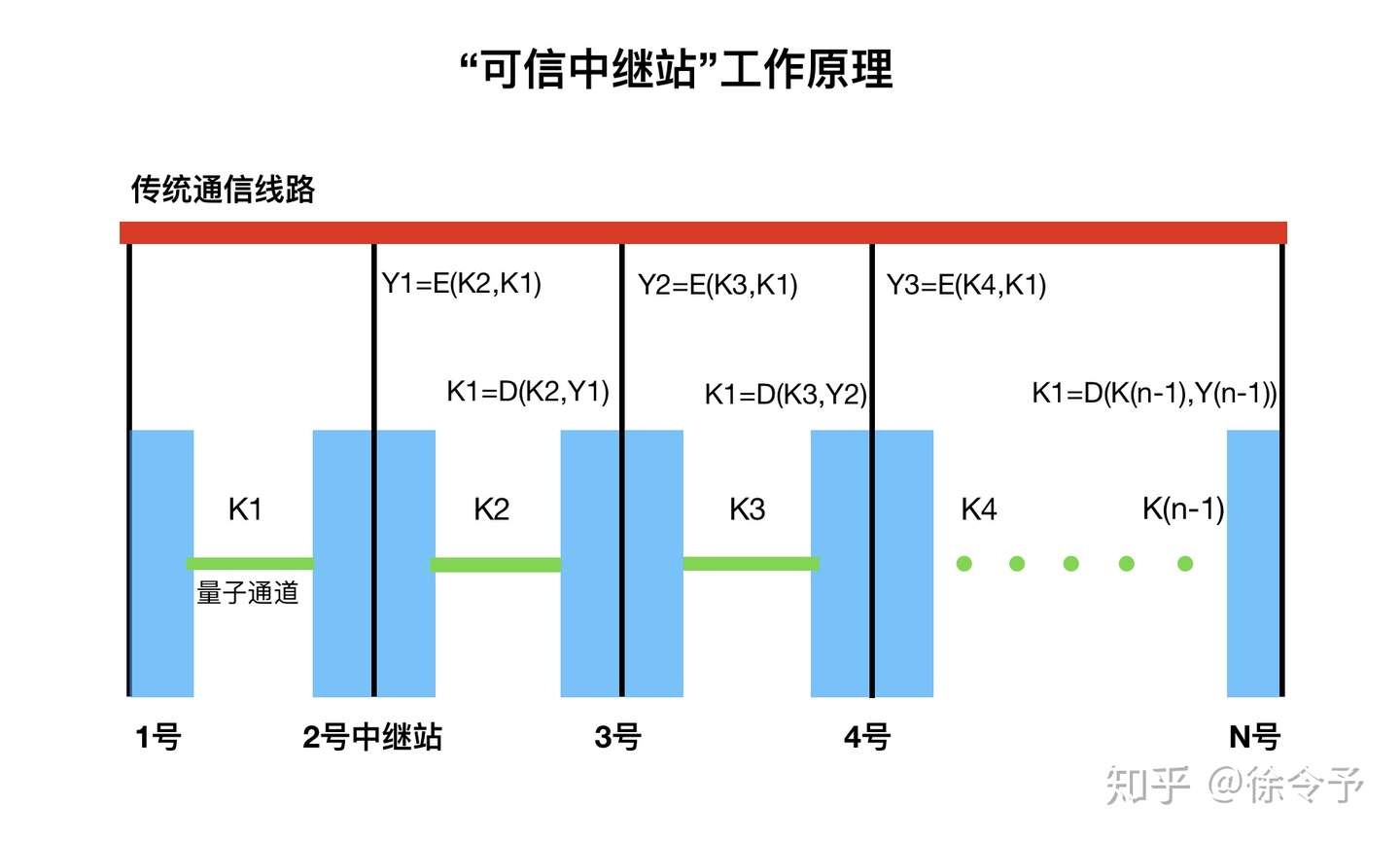

QKD“可信中繼站”其實就是一個量子通信的量子信號發送器與接收器的複合體,再加上計算機進行密鑰的加密與解密。這些“可信中繼站”需要兩個通信連接通道,一個是光纖組成的量子通道(綠色),另一個是傳統的通信通道(紅色),詳見下圖。

假設我們有一串“可信中繼站”,記作1號、2號、3號…最後是N號。密鑰接力傳遞的具體流程是這樣的:先在1號和2號之間通過綠色的量子通道作量子密鑰協商,產生一個密鑰K1。同樣在2號和3號之間產生一個密鑰K2,以此類推得到N-1個密鑰。2號把K1作為待傳輸的明文,以K2為密鑰使用對稱密碼算法對它加密,密文Y1通過紅色的傳統通道送達3號,3號用K2解密得到密鑰K1的明文。3號用相同方法把K1傳輸給4號…。依次類推,“可信中繼站”就這樣一路把K1傳遞給N號,這樣在1號與N號之間就取得了一個共享密鑰K1。

請注意,1號與N號之間得到的共享密鑰K1根本不是在所謂的無條件安全的量子信道中傳遞的,K1其實是用傳統對稱密碼加密後在傳統線路上一路傳遞的。為什麽密鑰傳輸過程會變得如此扭曲呢?究其根本,是被BB84那個破協議給害的。我們多次指出BB84無法提供量子密鑰分發,它僅是量子密鑰協商,“分發”和“協商”差之二字,失之千裏。“分發”的密鑰是在過程開始前已被確定,而“協商”的密鑰是在過程完成後才被確定。“協商”密鑰的不確定性決定了N個“可信中繼站”之間必然產生出N-1個不同的密鑰。但是真正需要的是在起始和終點兩站之間共享一個密鑰,出於無奈,就隻能把K1用對稱密碼算法不斷地重複加密和解密一路傳遞下去。

這裏揭開了一個秘密,所謂的“量子通信”不僅加密解密算法依靠的是傳統對稱密碼,隻要通信距離超過一百公裏,“量子通信”連密鑰分發其實依舊用的是傳統對稱密碼。“量子通信”骨子裏用傳統密碼分發密鑰,對外卻宣稱量子密鑰分發,走的是中成藥裏暗中滲進西藥然後高價叫賣的套路。

一個密碼係統無非就是做兩件事:1)加密解密的算法;2)密鑰的分發,而“量子通信”在加密算法和密鑰分發這兩件事上全要依靠對稱密碼,那麽它在密碼係統中就注定了沒有立足之地。不信,讓我們把上圖中的量子信道全部切斷,看看能否讓兩個終端(1站和N站)之間安全地建立共享密鑰。

為了防中間人攻擊,量子通信的雙方必須事先建立初始密鑰(或稱tag)。我們可以讓可信中繼站之間利用初始密鑰和隨機數通過普通線路建立過程密鑰[1],然後用這些過程密鑰從第一站起把一個任意確定的密鑰K1一路加密解密,直至送到終端N站。整個過程沒有使用量子信道,使用都是對稱密碼加密解密算法並在傳統線路上傳輸,安全性與前麵介紹的使用可信中繼的量子密鑰協商過程沒有區別,但是更高效、更經濟、更方便。請問為什麽還需要QKD?

“量子通信”不僅成事不足,而且絕對是敗事有餘。在每個“可信中繼站”裏,密鑰K1被解密成為明文,密鑰K1在每個“可信中繼站”中都會以明文方式出現並與計算機等各種硬件親密接觸。因為中繼站同時接入量子信道和普通外網線路,所以中繼站中的計算機其實是接在外網上的,任何知道計算機網絡攻防的普通IT工程師都知道這意味著什麽。

通信安全需要了解兩個概念:信源和信道。密碼係統隻是保護信道,不保護信源,因為在信息的收發兩端必然存在明文暴露時間段,而信源才是泄密的萬惡之源。

傳統加密通信係統中,信道包括光纖、中繼器、路由器、交換機、防火牆等,信息在這些地方都是以密文方式傳送,不會泄密。但是量子通信的可信中繼站其實已經不隻是單純的信道了,由於密鑰以明文形式出現,使得每個中繼站變成了信源。傳統京滬通信光纜就是一個完整單一的信道,加密生成的密文不怕被竊取,但是京滬量子通信幹線這個2000多公裏的信道切成30多段,每段的中繼站都是信源。這在原本安全的係統中,人為添加了30多個嚴重的安全隱患!

破解密文容易還是用黑客手段攻破計算機防護容易,答案是不言而喻的。量子通信的可信中繼站為密鑰失竊敞開了大門。一條量子通信幹線有30多個節點可供攻擊,任何一個節點陷落都意味著密鑰的失竊,立即全線崩潰。

對於量子通信的可信中繼站的嚴重安全隱患,量子通信工程的推動者們束手無策,他們不是在技術上盡求積極主動的應對措施,而是釆取了被動的、最不負責任的下下策。他們把這些中繼站定為物理隔離,用人力保護這些中繼站不受黑客功擊,企圖以此取得通信用戶的信任,這也是“可信中繼站”名稱的由來。

何謂“物理隔離”?這意味著所有這些專用網絡設備必須日夜24小時守衛不讓任何人接觸。這就必然引起另外一係列的安全隱患:1)如何保證這支守衛團隊中每個成員的絕對可靠和忠誠?切記,保壘再容易從內部攻破。2)如果使用遠程監控係統,那麽這些遠程監控係統的通信安全又用什麽方法來保證?難道再用量子通信來保護遠程監控係統?這還有完沒完?3)如何保證中繼站的各種專用設備的設計、製造和維護人員的忠誠可靠?選擇什麽樣的公司才能獲得絕對安全可靠的設備和服務呢?

在釆用“可信中繼站”問題上,量子通信工程推動者的態度是極不負責任的。更令人不可思議的是,他們對自己的失職不以為恥反以為榮。《紐約時報》12月3日發表題為《量子加密競賽方興未艾,中國已領先一步》的文章,其中引述了中國著名量子通信專家的一個觀點:

“利用傳統的通信方式,竊聽者可以在光纖線路上每一點攔截數據流。政府難以探測到線上的攔截點的位置。陸教授表示,量子加密技術可以將京滬沿線1200英裏的可能被攻擊的點減少到了幾十個。”

我無法判斷《紐約時報》在引述過程中是否發生差錯,如果量子通信專家們真以為在光纖線路上攔截數據流就可以竊取通信秘密,那麽他們的密碼學常識已經低到令人震驚的地步。在通信線路上所有重要信息(包括密鑰)都是經對稱密碼加密後以密文方式傳遞的,這些密文在信道上傳輸從來不用擔心被攔截和竊聽,這是密碼學的基本常識。即使真有一天量子計算機進入實用階段,受威脅的也僅是非對稱密碼,傳統對稱密碼的安全性是充分足夠的。

如果量子通信專家堅持認為經對稱密碼加密後的密文在通信線路上傳輸是不安全的,在整條通信線路上是需要點點設防的,那麽請問,量子通信在取得共享密鑰後,不是也用對稱密碼加密得到密文再送通信線路傳輸的嗎?事實上本文前麵已經指出,隻要距離超過百公裏,量子通信中的密鑰其實也是以密文方式在傳統線路上傳輸的。難道在這些通信線路上也需要點點設防嗎?如果不釆用雙重標準的話,那麽量子通信也需要在線路上點點設防,再加上可信中繼站重點設防,量子通信需要的設防地點和人力不是仍比傳統方式多得多嗎?量子通信專家們不僅缺乏密碼學基本常識,連思維邏輯都是極其混亂的。由這些專家指導建設京滬量子通信幹線實在令人擔憂。

京滬量子通信幹線中的可信中繼站是個死穴,那麽用量子通信衛星就有救嗎?近期量子通信的宣傳避而不談京滬量子幹線中的許多問題,把關注的重點引向墨子號衛星。他們有意或無意地誤導公眾,似乎有了衛星的量子密鑰協商分發,遠距離量子通信就有了一點希望。其實這是狡辯的貫用手法,想用新的謊言去掩蓋舊的謊言。

用衛星協商分發密鑰在技術上問題更多更不成熟,有關的批評和分析文章也不少,有興趣的可參考閱讀李紅雨發表在科學網的文章[2]。在這裏我還是持一貫的寬以待人的立場,不在技術細節上糾纏,把質疑落實在無法回避的硬傷上,衛星量子密鑰協商分發的死穴在“最後一公裏困境”上。

我們先退一萬步,假設衛星的量子密鑰協商分發萬無一失,在兩個量子衛星通信地麵站之間協商分發成功一個共享密鑰k,請問下一步怎麽辦?絕大多數的通信用戶至少位於量子衛星通信地麵站一公裏之外,那麽這個共享密鑰k又用什麽方法送過去呢?這裏無非是兩種辦法,一是用傳統對稱密碼加密傳送,二是用“量子通信”的可信中繼站方法。後一種方法實際上也還是對稱密碼加密傳送,因為“量子通信”隻是兩站之間的量子密鑰協商,它是沒有辦法把密鑰k分發到下一站的。這一點本文前麵已經分析過,不再重複。

通信安全是遵循水桶短板原則的,一個通信係統的安全度是被係統中最不安全的部份所決定的。如果對稱密碼傳送密鑰是不安全的,而衛星量子通信因為“最後一公裏”問題又必須使用對稱密碼傳送密鑰,那麽發展衛星量子通信技術又有何用?如果對稱密碼加密傳送密鑰是安全的,那麽為什麽不全程使用對稱密碼加密傳送密鑰呢?用對稱密碼對密鑰加密生成密文後,可用微波中繼、海底電纜、甚至通過互聯網送之天涯海角的各個角落,比起量子通信衛星傳送不知要方便高效多少倍。

這裏所謂的“最後一公裏”當然不是指傳輸距離隻有一公裏,在大多數情況下,從量子衛星地麵站到用戶的距離遠超一公裏。在遙遠的將來也許可以建造更多經濟小型地麵站,地麵站與用戶之間的距離可以大幅縮小。但是隻要從獨立的衛星天線到用戶終端的距離不是零,這個“最後一公裏困境”就無法回避。

從通信技術層麵上看:距離超過一百公裏的“量子通信”必須依靠帶有嚴重安全隱患的“可信中繼站”技術,密鑰經過每個中繼站都必須赤身露體麵對硬件設備。量子通信的可信中繼站為密鑰失竊敞開了大門。一條量子通信幹線有30多個節點可供攻擊,任何一個節點陷落都意味著密鑰的徹底暴露。利用衛星空中分發密鑰即使不計技術困難和經濟效益,更大的挑戰是“最後一公裏困境”,必然還得麵對“可信中繼站”的這個死結。

綜上所述,使用“可信中繼站”的量子通信工程的總體安全性遠不及傳統密碼係統。

參考資料

[1] 徐令予:企業網環境中的密鑰分發管理