2021 (63)

京滬量子通信幹線該收攤了

作者:王雪金博士

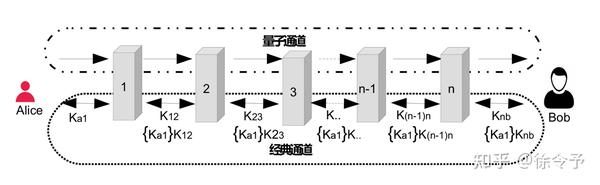

京滬量子通信幹線是基於 BB84 但又引入了可信中繼。簡單的說就是Alice 和Bob之間有n個可信中繼站。

首先Alice 和1號中繼站基於BB84產生密鑰Ka1。1號和2號之間同樣基於BB84產生密鑰K12。2號 和3號之間產生密鑰K23。1號用K12 對密鑰Ka1進行加密然在經典通道傳遞{Ka1}K12到2號中繼站。 2號先用K12解密得到密鑰Ka1,然後用K23對密鑰Ka1加密。再將加密後的密鑰傳到3號中繼站。依次類推接力傳遞。京滬量子幹線的密鑰是在經典通道經n次加密解密接力傳遞最後將密鑰Ka1傳到Bob手上。注意:密鑰在中繼站是完全裸露的。

由此可見密鑰產生的整個過程已嚴重違背BB84協議。BB84之所以被量子通信業界接受其安全性原因有二個。一是密鑰不經傳遞所以不怕竊聽;二是通信兩方能夠偵測到是否被第三方竊聽。 現在對Bob來說變成"這是Alice給你的密鑰。我們(中繼站)沒有偷看也沒有拷貝,同時保證所有的 中繼站絕對沒有被外人偷窺,請想信我們,給你的密鑰是絕對安全的。" 因此,京滬量子幹線提供的安全感是虛假的。

京滬量子通信幹線局部使用了BB84,但就整體而言跟BB84已沒有關係。就像把n段的鋼筋用漿糊粘成長鋼筋,那還能算是根鋼筋嗎?吹噓京滬量子通信"絕對安全性"不說欺騙但起碼誠信是有問題的,如果這不算掛羊頭賣狗肉那起碼是賣注水肉。

有位科譜牛人在對京滬量子保密通信及互聯網的科普中曾說"但是跟經典通信比,安全性還是要高得多。因為在經典通信中,漫長的通信線路上每一點都可能泄密,每一點你都要防禦。現在 你隻需要防守明確的n-2個節點,防線縮短了很多。" 看來他並不熟悉TLS,特別是有關密鑰分發部分。你我每天上網必然用到TLS,其中ECDHE是最通用的密鑰分發手段。由於加密密鑰不經傳遞實時導出所以具有前向安全性。根本不需要每點設防。

現在回過頭來看美國 NSA 及英國 GCHQ 的QKD白皮書就能理解為什麽那兄弟倆異口同聲的說不支持各自的國家安全係統采用QKD。法國及歐盟也表明了同樣的態度。很希望中國的相關決策部門發表類似的白皮書。

去年七月美國能源部發表了量子互聯網的藍圖。那十年計劃有明確的裏程碑。從校際, 市內, 城際到州際一步步建立全美的量子互聯網。同京滬線完全不同的是美國的量子互聯網將采用量子糾纏+隱形傳態,完全摒棄了BB84,這是真正意義上的量子互聯網。美國政府未來5年在量子互聯網上的投資總和不及一家華爾街銀行一年的 IT 預算。藍圖很宏偉但每年僅2億美元的資金估計也走不遠。

基於可信中繼的量子互聯網是沒有前途的,它不可能成為真正意義上的量子互聯網。事實一再告訴我們"可信"是最不可信的! 京滬量子幹線虛假的安全感嚴重損害其客戶的利益。不清楚他們是自願還是被忽悠後上的京滬量子幹線那輛馬車的,他們早晚會意識到上當受騙而選擇離開。京滬量子通信幹線該收攤了!