【轉】電商巨頭APP利用漏洞違規操作,漏洞已被公開,下載新APP要小心,補漏要更新到Android 13

最近大家應該從各個渠道看到國內獨立安全研究機構 DarkNavy 發布的研究報告,報告直指某國產電商巨頭的安卓版 APP 利用係統漏洞使其難以卸載,並且會收集用戶的各種隱私信息乃至收集競爭對手 APP 的數據。

DarkNavy 分析報告地址:https://mp.weixin.qq.com/s/P_EYQxOEupqdU0BJMRqWsw

報告稱該 APP 利用國內多家製造商 OEM 代碼裏的反序列化漏洞進行提權,從而達到完全控製收集係統的目的,隨後該 APP 開啟一係列違規操作。

包括繞過隱私合規監管、大肆收集用戶的隱私信息,例如社交媒體賬戶資料、位置信息、WiFi 信息、基站信息甚至是路由器信息。

之後,該 App 利用手機廠商 OEM 代碼中導出的 root-path FileContentProvider, 進行 System App 和敏感係統應用文件讀寫;進而突破沙箱機製、繞開權限係統改寫係統關鍵配置文件為自身保活,修改用戶桌麵 (Launcher) 配置隱藏自身或欺騙用戶實現防卸載。

隨後,還進一步通過覆蓋動態代碼文件的方式劫持其他應用注入後門執行代碼,進行更加隱蔽的長期駐留;甚至還實現了和間諜軟件一樣的遙控機製,通過遠端 “雲控開關” 控製非法行為的啟動與暫停,來躲避檢測。

DrakNavy 稱這種吸納白帽黑客進行黑客活動,搭載鴻蒙係統的手機以及其他大部分未升級到 Android 13 的手機都受到攻擊。

經網友討論該 APP 有一個典型的特性就是安裝後在桌麵上創建快捷方式,用戶實際上卸載或刪除的隻是快捷方式,並非其本體,無法卸載的同時,該 APP 利用技術手段偽造提升 DAU/MAU,攻擊競爭對手的 APP。

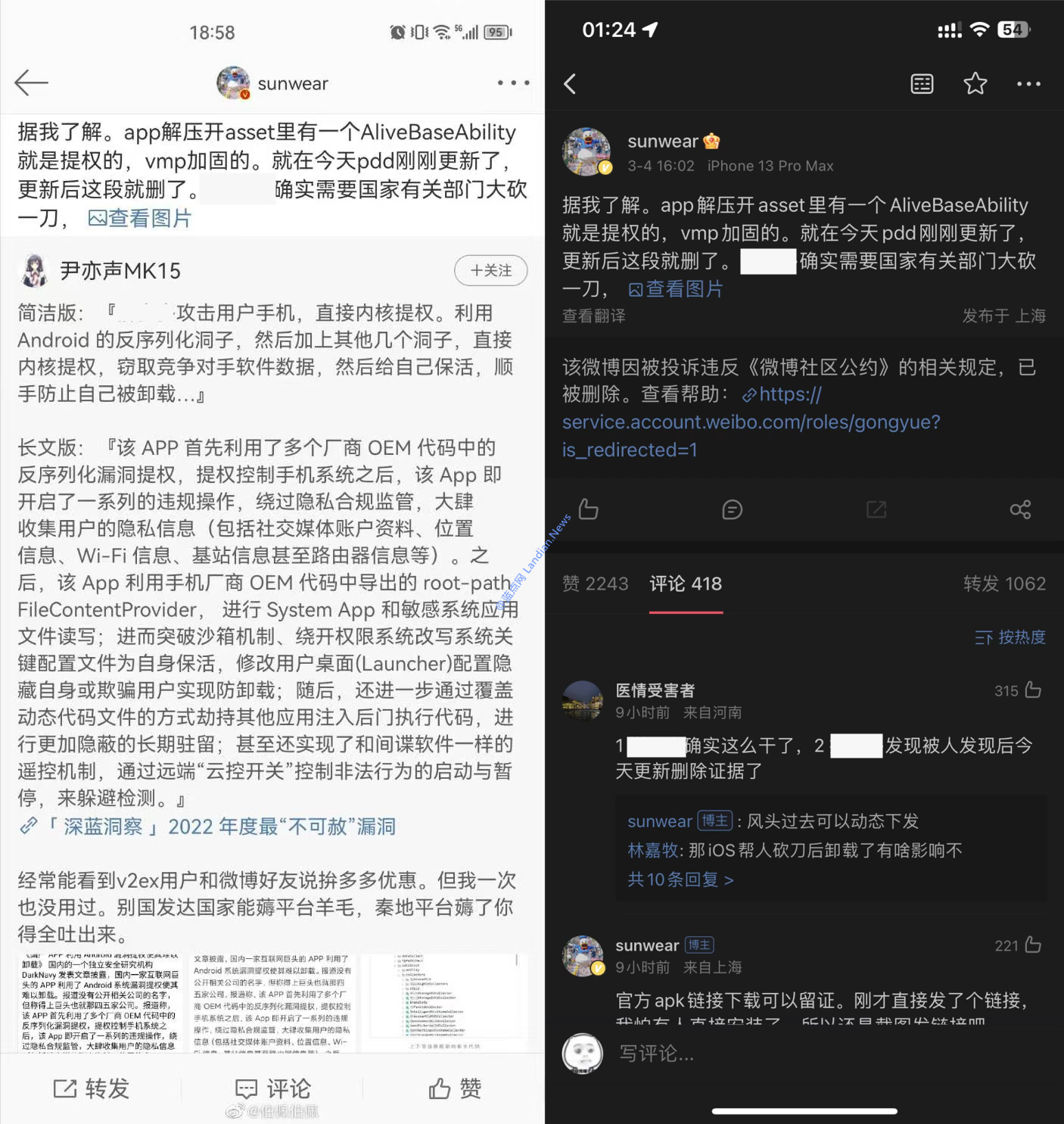

公關團隊出動刪帖中:

昨天安全人士 @sunwear 發布消息稱,該 APP 發布新版本刪除了相關代碼,同時 @sunwear 轉發的某網友指名道姓的微博也 “被投訴違反微博社區公約,被刪除”